Active Directory — это сервис каталога, разработанный корпорацией Microsoft для управления ресурсами сети, такими как компьютеры, пользователи, группы, печатные устройства и многое другое. Он является неотъемлемой частью операционной системы Windows Server и выполняет централизованное управление и аутентификацию ресурсов.

Протокол LDAP (Lightweight Directory Access Protocol) — стандартный протокол, используемый для доступа и поддержки информации в директориях, таких как Active Directory. Он представляет собой простой, гибкий и эффективный способ обмена данными между клиентскими приложениями и сервером Active Directory.

Active Directory реализует протокол LDAP для управления, поиска и обмена данными в директории. Это позволяет администраторам легко настраивать и управлять объектами в Active Directory, а также предоставляет возможность клиентам выполнять запросы, поиск и обновление данных на сервере. Клиенты могут использовать различные программы и программные интерфейсы для работы с Active Directory по протоколу LDAP.

- Active Directory: реализация и основные протоколы

- Реализация Active Directory в корпоративной среде

- Роли и функции Active Directory

- Архитектура Active Directory

- Управление и администрирование Active Directory

- Протоколы, используемые в Active Directory

- LDAP: Протокол доступа к удаленному каталогу

- Керберос: аутентификация и авторизация

- 🔥 Видео

Видео:Active Directory. Основные понятия и архитектураСкачать

Active Directory: реализация и основные протоколы

Реализация Active Directory включает в себя несколько основных протоколов, которые обеспечивают взаимодействие между клиентскими компьютерами и серверами AD. Основные протоколы, используемые в Active Directory, включают:

- LDAP: Lightweight Directory Access Protocol

- Kerberos: аутентификация и авторизация

LDAP (Lightweight Directory Access Protocol) является основным протоколом, используемым в Active Directory для доступа и поиска информации в службе каталогов. Он предоставляет клиентским приложениям возможность выполнять операции чтения, записи и изменения данных в каталоге AD. LDAP использует синтаксис запросов, основанный на объектно-ориентированной модели данных, и позволяет клиентам эффективно обращаться к данным в AD.

Kerberos – это протокол аутентификации и авторизации, используемый в Active Directory для обеспечения безопасности сети. Он оперирует на основе токенов безопасности, которые пользователи получают после успешной аутентификации. Токены безопасности содержат информацию о правах доступа пользователя и используются для проверки и авторизации запросов к ресурсам сети.

Реализация Active Directory и использование основных протоколов позволяют организациям эффективно управлять и администрировать сетью компьютеров в корпоративной среде. Они обеспечивают безопасное хранение и доступ к ресурсам и информации, а также упрощают процедуры управления пользователями, группами и другими объектами AD.

Видео:Трекер заявок. Часть седьмая - аутентификация через Active DirectoryСкачать

Реализация Active Directory в корпоративной среде

Основные преимущества использования Active Directory в корпоративной среде:

- Единая точка аутентификации: Active Directory позволяет централизованно управлять учетными записями пользователей и паролями. Это упрощает процесс авторизации пользователей и повышает безопасность системы.

- Управление ресурсами: с помощью Active Directory можно настроить доступ пользователей к различным ресурсам, таким как файлы, папки, принтеры и т.д. Это позволяет организовать централизованное управление разрешениями на доступ и контролировать использование ресурсов.

- Централизованное хранение информации: Active Directory предоставляет централизованную иерархическую структуру для хранения различной информации о пользователях, группах, компьютерах и других объектах. Это делает управление информацией проще и удобнее.

- Удобное управление политиками безопасности: с помощью Active Directory можно настроить и применить политики безопасности для всей сети организации. Это может включать требования к сложности паролей, блокировку учетных записей при неудачной попытке входа и другие правила безопасности.

Для успешной реализации Active Directory в корпоративной среде необходимо провести следующие этапы:

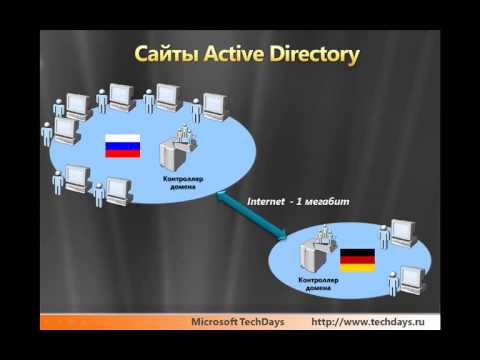

- Планирование: определение требований к системе, структуры организации и размещения серверов. Обычно рекомендуется создать несколько доменов или сайтов, чтобы снизить нагрузку на сеть и повысить доступность данных.

- Развертывание: установка и настройка серверов Active Directory, создание доменов, юнитов организации, групп и пользователей.

- Интеграция с другими системами: настройка интеграции Active Directory с другими сервисами и приложениями, такими как электронная почта, DNS, DHCP и другие.

- Тестирование и отладка: проверка работоспособности системы, проведение тестов нагрузки и исправление возможных проблем.

- Обслуживание и администрирование: управление пользователями, группами, учетными записями, контроль доступа, резервное копирование и восстановление данных.

Реализация Active Directory в корпоративной среде может значительно упростить управление сетевыми ресурсами и повысить безопасность информации. Она позволяет централизованно управлять учетными записями, ресурсами и политиками безопасности. Правильная планировка и настройка системы Active Directory являются важной составляющей успешной работы корпорации.

Роли и функции Active Directory

Active Directory (AD) предоставляет набор ролей и функций, которые обеспечивают удобное управление корпоративными сетями и доступом пользователей. Вот некоторые основные роли и функции Active Directory:

- Доменный контроллер: Доменный контроллер – это сервер, который содержит информацию о пользователях, компьютерах и других объектах в домене. Он обеспечивает аутентификацию и авторизацию пользователей, а также управление доступом и политиками безопасности. Доменный контроллер играет ключевую роль в структуре Active Directory.

- Групповые политики: Групповые политики позволяют администраторам управлять настройками компьютеров и пользователей в сети. С их помощью можно установить параметры безопасности, настроить сетевые настройки, ограничить доступ к определенным ресурсам и многое другое. Групповые политики помогают обеспечить единые стандарты и политики безопасности в организации.

- Управление пользовательскими учетными записями: Active Directory позволяет централизованно управлять пользователями и их учетными записями. Администраторы могут создавать, удалять, блокировать и изменять учетные записи пользователей из одного места. Это упрощает процессы управления и обеспечивает единый доступ к ресурсам в сети.

- Управление группами: Группы в Active Directory используются для упрощения и управления доступом к ресурсам. Администраторы могут создавать группы и добавлять пользователей в них. Это позволяет легко назначать права доступа и организовывать пользователей в логические группы в соответствии с их ролями и обязанностями.

- Резервное копирование и восстановление данных: Active Directory предоставляет возможности для резервного копирования и восстановления данных. Это позволяет защитить информацию о пользователях, компьютерах, группах и других объектах от потери или повреждения. Резервное копирование и восстановление важны для обеспечения непрерывности работы сети.

- Распределение и управление программным обеспечением: Active Directory позволяет администраторам управлять распределением и установкой программного обеспечения на компьютеры в сети. С помощью инструментов и функций Active Directory можно автоматизировать процессы установки и обновления программного обеспечения, что упрощает его управление и поддержку.

Роли и функции Active Directory обеспечивают централизованное управление и обеспечивают безопасность, доступность и эффективность корпоративной сети. Они играют важную роль в построении и поддержке современной инфраструктуры IT.

Архитектура Active Directory

Центральная составляющая архитектуры Active Directory — это домен. Домен — это группа объектов, таких как пользователи, компьютеры, группы и ресурсы, которые разделяют общую базу данных и политику безопасности. Каждый домен имеет уникальное имя и может содержать поддомены для лучшей организации структуры.

Дерево каталогов — это иерархическая структура, которая объединяет несколько доменов в пределах одного леса Active Directory. Лес — это набор доменов, связанных доверительными отношениями. Дерево каталогов позволяет организовать доступ и аутентификацию между доменами внутри леса.

Глобальный каталог (Global Catalog, GC) — это расширение службы каталогов, которое содержит реплику всех объектов Active Directory в пределах леса. Глобальные каталоги дают возможность выполнения запросов из любой точки сети к любому объекту в каталоге. Это особенно полезно в многосайтовых сетях, где запрашиваемые объекты могут находиться в других доменах или даже в других континентах.

Физические компоненты архитектуры Active Directory — это домашние контроллеры доменов (Domain Controller, DC). Каждый DC содержит базу данных Active Directory, которая хранит информацию об объектах, политиках безопасности, группах и других элементах. DC также отвечает за аутентификацию пользователя и предоставляет доступ к ресурсам в соответствии с установленными правами.

Архитектура Active Directory обеспечивает высокоуровневую организацию и управление объектами, удобный доступ к ресурсам и аутентификацию в сети. Это позволяет компаниям легко масштабировать и администрировать свои сети, обеспечивая безопасность и эффективность работы.

Управление и администрирование Active Directory

Основными задачами управления и администрирования Active Directory являются:

- Управление объектами Active Directory: создание, изменение и удаление пользователей, групп, компьютеров и других объектов.

- Управление правами доступа: определение и настройка прав доступа для пользователей и групп.

- Управление политиками безопасности: настройка и применение политик, регулирующих безопасность и ограничения для пользователей и компьютеров.

- Мониторинг и отслеживание: контроль и анализ активности в Active Directory, выявление проблем и потенциальных угроз.

- Резервное копирование и восстановление: создание резервных копий данных Active Directory и восстановление их в случае сбоя или потери.

- Масштабирование и оптимизация: настройка и оптимизация структуры и производительности Active Directory для обеспечения эффективной работы и масштабируемости.

Для выполнения данных задач Active Directory предоставляет административные инструменты, такие как Active Directory Users and Computers (ADUC), Active Directory Sites and Services (ADSS), Active Directory Domains and Trusts (ADDT) и другие. С их помощью администраторы могут управлять объектами, настраивать права доступа, создавать и изменять политики безопасности, мониторить активность и выполнять другие операции.

Управление и администрирование Active Directory является сложным и ответственным процессом, который требует глубоких знаний и опыта. Компетентные администраторы способны эффективно управлять и поддерживать Active Directory, обеспечивая безопасность, достоверность и доступность данных в корпоративной среде.

Видео:Протокол KerberosСкачать

Протоколы, используемые в Active Directory

Active Directory, разработанный компанией Microsoft, использует несколько протоколов для обеспечения своей работы и обмена информацией с другими системами в сети. В этом разделе мы рассмотрим некоторые из основных протоколов, которые активно используются в Active Directory.

| Протокол | Описание |

|---|---|

| LDAP | LDAP (Lightweight Directory Access Protocol) — протокол доступа к директории, используемый для поиска и модификации данных в Active Directory. LDAP обеспечивает возможность просмотра и управления данными в древовидной структуре каталога AD. |

| Kerberos | Kerberos является протоколом аутентификации и авторизации, используемым в Active Directory для обеспечения безопасности при доступе к ресурсам. Он позволяет пользователям и компьютерам однократно аутентифицироваться в сети и получать доступ к ресурсам без необходимости повторной аутентификации. |

| RPC | RPC (Remote Procedure Call) — протокол удаленного вызова процедур, используемый в Active Directory для коммуникации между клиентами и серверами. RPC позволяет клиентам вызывать удаленные процедуры, которые выполняются на сервере, и получать результаты обратно. |

| DNS | DNS (Domain Name System) — протокол, используемый для разрешения имен узлов в IP-адреса. В Active Directory DNS используется для определения и доступа к различным ресурсам сети по их доменным именам. |

| LDAPS | LDAPS (LDAP over Secure Socket Layer) — защищенная версия протокола LDAP, которая обеспечивает шифрование и аутентификацию при передаче данных в Active Directory. LDAPS использует SSL/TLS для обеспечения безопасности соединения между клиентами и серверами. |

| SMTP | SMTP (Simple Mail Transfer Protocol) — протокол передачи почты, используемый в Active Directory для обмена электронными сообщениями между пользователями и группами. SMTP обеспечивает доставку и прием электронных писем с использованием электронной почтовой системы Active Directory. |

Это только некоторые протоколы, используемые в Active Directory. Эти протоколы играют важную роль в обеспечении функциональности и безопасности этой службы в корпоративной среде. Знание этих протоколов поможет администраторам и специалистам по сетям эффективно управлять и поддерживать Active Directory в своей организации.

LDAP: Протокол доступа к удаленному каталогу

LDAP предоставляет клиент-серверную архитектуру и позволяет выполнять операции поиска, добавления, модификации и удаления данных в удаленном каталоге, таком как Active Directory.

Для выполнения операций с данными LDAP использует текстовое представление данных в формате дерева, известного как Directory Information Tree (DIT). DIT состоит из объектов, которые состоят из атрибутов. Каждый атрибут имеет имя и значения.

Протокол LDAP работает по порту 389 TCP/IP или защищенному порту 636 TCP/IP, который использует протокол SSL/TLS для обеспечения безопасности передачи данных.

LDAP может быть использован для поиска и обновления данных в Active Directory, а также для аутентификации пользователей и авторизации доступа к ресурсам в доменной сети.

LDAP является стандартным протоколом в индустрии и широко используется в различных системах и сервисах для доступа и управления данными в каталогах.

| Операция | Описание |

|---|---|

| Поиск (Search) | Операция поиска объектов в каталоге на основе заданных критериев, таких как имя, атрибуты и значения. |

| Добавление (Add) | Операция добавления нового объекта в каталог с заданными атрибутами и значениями. |

| Изменение (Modify) | Операция изменения атрибутов и/или значений существующего объекта в каталоге. |

| Удаление (Delete) | Операция удаления объекта и связанных с ним атрибутов и значений из каталога. |

LDAP является мощным и гибким протоколом, который обеспечивает эффективный доступ к данным в каталоге, таком как Active Directory. Он играет важную роль в функционировании и управлении корпоративными системами и сетями.

Керберос: аутентификация и авторизация

Аутентификация в Kerberos основана на принципе симметричного шифрования и требует наличия трех основных компонентов: клиента, службы аутентификации и сервера аутентификации.

Когда клиент запрашивает доступ к защищенному ресурсу, он отправляет запрос на сервер аутентификации. Сервер аутентификации возвращает клиенту специальный билет, который содержит зашифрованную информацию о клиенте и запрашиваемом ресурсе.

Затем клиент предоставляет билет службе аутентификации, которая проверяет подлинность билета и разрешает доступ к ресурсу.

Преимущества Kerberos включают высокую степень безопасности благодаря сильному шифрованию и аутентификации на основе обмена ключами. Кроме того, Kerberos позволяет реализовать единую систему аутентификации для нескольких сервисов, что облегчает управление и обеспечивает единообразие процесса аутентификации.

Важно отметить, что Kerberos не обеспечивает авторизацию – регулирование прав доступа к ресурсам. Для этой цели в Active Directory используются другие протоколы, такие как ACL (Access Control List), которые определяют права доступа для каждого объекта в дереве Active Directory.

Таким образом, Kerberos играет важную роль в обеспечении безопасной аутентификации в Active Directory, обеспечивая защиту от несанкционированного доступа и повышая безопасность корпоративной среды.

🔥 Видео

Лекция 4. Active Directory.Роли DC, аутентификация и компонентыСкачать

4. Интеграция с Active Directory и включение двухфакторной аутентификацииСкачать

Аутентификация и авторизация в веб-приложенияхСкачать

Active Directory, учетные записи. Создание домена, групповая политика [Windows Server 2012] #2Скачать

![Active Directory, учетные записи. Создание домена, групповая политика [Windows Server 2012] #2](https://i.ytimg.com/vi/ITp27pbyhco/0.jpg)

Active Directory: интеграция с MikrotikСкачать

Что такое TCP/IP: Объясняем на пальцахСкачать

Active Directory. Основные понятия безопасностиСкачать

Аутентификация Active Directory в Citrix XenServer 7Скачать

Урок 12. Групповые политики Active DirectoryСкачать

DS.1: Службы "домена" LDAP и Kerberos, часть 1Скачать

Аутентификация по сертификатам в доменной инфраструктуре / JaCarta PKI и смарт-карт ридер JCR721Скачать

Авторизация пользователей Active DirectoryСкачать

Трекер заявок. Часть шестая - аутентификация через Active DirectoryСкачать

Биометрическая аутентификация в службе каталогов Active DirectoryСкачать

Практический пример развертывания Active DirectoryСкачать

Тестирование механизмов аутентификации в Windows ADСкачать

Основы Active Directory Domain ServicesСкачать