Эксплоит – это программный код или сценарий, который используется злоумышленниками для получения несанкционированного доступа к компьютерной системе или сети. Он обнаруживает уязвимости в программном обеспечении и использует их для выполнения различных видов атак.

Термин «эксплоит» происходит от английского слова «exploit», которое означает «использовать» или «использовать преимущественно». Эксплоит указывает на провал в защите системы или программы, который может быть использован злоумышленниками для нарушения безопасности и выполнения вредоносных действий.

Существуют различные типы эксплоитов, которые могут быть использованы в целях атаки. Некоторые из них взламывают уязвимости в операционной системе, другие – веб-приложения, а третьи – сетевые протоколы. Среди наиболее распространенных типов эксплоитов можно выделить:

- Буферный переполнение: атака, при которой злоумышленник пытается записать в буфер большее количество данных, чем он был предназначен для хранения. Это может привести к перезаписи памяти и выполнению вредоносного кода.

- Уязвимости браузера: эксплоиты, которые используют уязвимости веб-браузеров для выполнения атак. Злоумышленник может использовать такие уязвимости для внедрения вирусов, spyware и других вредоносных программ.

- Файловые уязвимости: эксплоиты, которые используют уязвимости в различных типах файлов (например, изображения, документы или видеофайлы) для выполнения атаки. Злоумышленник может внедрить вредоносный код в файл, который будет запущен при его открытии.

Важно отметить, что использование эксплоитов для выполнения незаконных действий является противозаконным и может повлечь за собой серьезные юридические последствия.

Видео:Как тестировать сайт? | Уязвимости сайтов | XSS атака | 18+Скачать

Что такое эксплоит: определение и типы

Определение эксплоита связано с его негативным использованием в киберпреступлениях, однако он также может быть использован в области информационной безопасности для тестирования уровня защиты системы и выявления уязвимостей.

Существуют различные типы эксплоитов, в зависимости от того, какие уязвимости они используют:

1. Сетевые эксплоиты: эти эксплоиты основаны на уязвимостях в сетевых протоколах или службах. Они могут направляться на отдельные компьютеры или на всю сеть, а также могут использоваться для перехвата информации, внедрения вредоносных программ или выполнения удаленных команд.

2. Веб-эксплоиты: эти эксплоиты направлены на уязвимости в веб-приложениях, веб-серверах или веб-браузерах. Они могут быть использованы для получения доступа к административной панели, украдение пользовательской информации или внедрение вредоносного кода на веб-страницах.

3. Мобильные эксплоиты: эти эксплоиты используют уязвимости в мобильных операционных системах или приложениях. Они направлены на мобильные устройства, такие как смартфоны и планшеты, и могут быть использованы для получения доступа к личным данным пользователей, внедрения шпионского ПО или перехвата телефонных разговоров.

Знание о типах эксплоитов и их способах использования позволяет специалистам по информационной безопасности разрабатывать меры предотвращения и защиты от них. Регулярное обновление программного обеспечения, применение патчей, использование сетевых и веб-брандмауэров, а также обучение пользователям безопасным практикам в интернете могут значительно снизить риск эксплуатации уязвимостей и несанкционированного доступа к системам и данным.

Видео:Какие бывают виды сетевых атак?Скачать

Что такое эксплоит?

Эксплоиты могут быть использованы хакерами для взлома компьютерных систем, получения информации, установки вредоносного программного обеспечения или выполнения других деструктивных действий. Они используют известные или ранее неизвестные уязвимости в программном обеспечении с целью обойти защитные механизмы и получить контроль над системой.

Эксплоиты могут быть написаны на различных языках программирования и могут целенаправленно атаковать определенные уязвимости. Они могут использоваться как для атак на отдельные компьютеры и серверы, так и для массовых атак на сети, веб-сайты и мобильные устройства.

| Преимущества использования эксплоитов: | Недостатки использования эксплоитов: |

|---|---|

| Быстрое получение доступа к системе | Незаконность и противозаконность использования |

| Возможность обхода защитных механизмов | Потенциальный риск для легальных пользователей и систем |

| Выполнение действий, не предусмотренных создателями системы | Раскрытие уязвимостей и слабых мест в программном обеспечении |

Защита от эксплоитов включает в себя регулярное обновление программного обеспечения и операционной системы, применение патчей и исправлений, установку антивирусных программ и брандмауэров, использование сложных паролей и многоуровневой аутентификации, а также обучение пользователям основам безопасности информации.

Определение эксплоита

Эксплоиты могут использоваться для поиска и эксплуатации уязвимостей в различных типах систем: операционных систем, приложениях, сервисах, сетевых устройствах и даже физических устройствах. Целью использования эксплоита может быть получение доступа к конфиденциальной информации, распространение вредоносного кода, нарушение функционирования системы или причинение иного вреда.

Эксплоиты обычно разрабатываются и использоваются хакерами и киберпреступниками, однако также могут быть использованы в целях исследования безопасности, обнаружения уязвимостей и проверки уровня защиты компьютерных систем.

Существует несколько видов эксплоитов в зависимости от типа уязвимости, которую они используют для атаки. Сетевые эксплоиты используют уязвимости в сетевой структуре или протоколах, веб-эксплоиты — уязвимости в веб-приложениях и сервисах, мобильные эксплоиты — уязвимости в мобильных операционных системах и приложениях. Каждый вид эксплоитов имеет свои особенности и направлен на конкретные типы систем.

Обеспечение безопасности от эксплоитов включает в себя установку обновлений и патчей, использование средств антивирусной и брандмауэрной защиты, а также обучение пользователям техникам безопасного поведения в сети.

| Типы эксплоитов | Описание |

|---|---|

| Сетевые эксплоиты | Используют уязвимости в сетевой структуре или протоколах. |

| Веб-эксплоиты | Используют уязвимости в веб-приложениях и сервисах. |

| Мобильные эксплоиты | Используют уязвимости в мобильных операционных системах и приложениях. |

Цель использования эксплоита

- Получение контроля над устройством или системой. Эксплоиты могут использоваться для получения полного или частичного контроля над уязвимым устройством или системой, позволяя злоумышленникам исполнять произвольный код или получать доступ к ресурсам.

- Сбор информации. Эксплоиты могут использоваться для сбора конфиденциальной информации, такой как пароли, логины, банковские данные и другие сведения, которые могут быть использованы для незаконных целей.

- Запуск атак дальнейшего распространения. Эксплоиты могут быть использованы для запуска атак на другие системы или устройства в сети. Злоумышленники могут использовать эксплоиты для распространения вредоносных программ или получения контроля над другими уязвимыми системами.

- Установка заднего хода. Эксплоиты могут быть использованы для установки механизмов удаленного управления или задних ходов на целевую систему. Это позволяет злоумышленникам получить доступ к системе в любое время без необходимости физического присутствия.

- Проверка уязвимостей. Эксплоиты могут быть использованы исследователями безопасности для проверки наличия и степени уязвимости системы, программы или устройства. Это помогает разработчикам понять проблемы безопасности и рекомендовать меры по их устранению.

Важно отметить, что использование эксплоитов для незаконных действий является преступлением и подлежит уголовному преследованию. Исследователи безопасности, использующие эксплоиты с согласия владельцев системы, должны соблюдать этические и правовые нормы и следовать установленным процедурам и правилам.

Видео:Этичный хакинг - что такое эксплойт?Скачать

Типы эксплоитов

Эксплоиты представляют собой программные коды или сценарии, которые используются для использования уязвимостей в программном обеспечении или системах с целью получения несанкционированного доступа, выполнения вредоносных действий или нанесения ущерба.

Существует несколько типов эксплоитов, включая:

1. Сетевые эксплоиты:

Сетевые эксплоиты направлены на использование уязвимостей в сетевых протоколах и службах. Эти эксплоиты могут быть использованы для проведения атак на сетевую инфраструктуру, перехвата данных или получения несанкционированного доступа к удаленным системам.

2. Веб-эксплоиты:

Веб-эксплоиты направлены на уязвимости, связанные с веб-приложениями, серверами и протоколами. Они могут быть использованы для выполнения атак на веб-сайты, украсть личную информацию пользователей, внедрить вредоносные программы на сервера или получить несанкционированный доступ к административной панели.

3. Мобильные эксплоиты:

Мобильные эксплоиты направлены на уязвимости в мобильных операционных системах и приложениях. Они могут быть использованы для взлома устройств, получения доступа к личным данным пользователей, отправки вредоносных сообщений или выполнения других вредоносных действий.

Использование различных типов эксплоитов может иметь серьезные последствия и привести к компрометации систем, утечке информации или нарушению конфиденциальности данных. Поэтому важно принимать меры по защите от таких атак, включая обновление программного обеспечения, применение патчей уязвимостей и использование средств защиты.

Сетевые эксплоиты

Существует несколько типов сетевых эксплоитов:

- Remote Code Execution (RCE) — это эксплоиты, которые позволяют злоумышленникам выполнить удаленный код на целевой системе. Это позволяет им получить полный контроль над системой и выполнить различные действия, такие как удаленное управление, кража данных и установка вредоносного программного обеспечения.

- Denial of Service (DoS) — это эксплоиты, которые направлены на перегрузку ресурсов целевой системы. Злоумышленник отправляет большое количество запросов или специально созданный пакет данных, что приводит к отказу в обслуживании легальных пользователей.

- Distributed Denial of Service (DDoS) — это разновидность DoS-атаки, при которой злоумышленник использует ботнет (сеть зараженных компьютеров) для отправки большого количества запросов на целевую систему. Это делает атаку более масштабной и сложнее для обнаружения и предотвращения.

- Man-in-the-Middle (MitM) — это эксплоиты, которые позволяют злоумышленнику перехватывать и контролировать передачу данных между двумя или более сторонами. Это позволяет им просматривать, изменять или внедрять вредоносные элементы в передаваемую информацию.

- Packet Sniffing — это эксплоиты, которые позволяют злоумышленнику перехватывать и анализировать сетевой трафик. Это может позволить им получить доступ к ценным данным, таким как пароли, логины или конфиденциальная информация.

Защита от сетевых эксплоитов включает в себя использование современных брандмауэров, обновление программного обеспечения и операционной системы, установку антивирусного программного обеспечения, мониторинг сетевого трафика и обучение пользователей по безопасности информации.

Веб-эксплоиты

Главная цель веб-эксплоитов — получение несанкционированного доступа к данным, выполнение злонамеренного кода или приведение к отказу в работе веб-сайта. Наиболее популярные типы веб-эксплоитов включают SQL-инъекции, кросс-сайтовые сценарии (XSS), отказ в обслуживании (DDoS) и поддельные запросы межсайтового скриптинга (CSRF).

SQL-инъекции — это тип атаки, при которой злоумышленник вводит вредоносный SQL-код в веб-формы или параметры URL, чтобы получить доступ к базе данных и извлечь или изменить информацию. Кросс-сайтовые сценарии (XSS) — это атаки, при которых злоумышленник внедряет вредоносный скрипт на веб-страницу, который исполняется на компьютере пользователя и может использоваться для кражи личных данных или выполнения других вредоносных действий.

Отказ в обслуживании (DDoS) — это атака, при которой злоумышленник создает большой объем сетевого трафика и направляет его на веб-сайт, чтобы перегрузить его и временно привести к отказу в работе. Поддельные запросы межсайтового скриптинга (CSRF) — это атаки, при которых злоумышленник использует уязвимости в веб-приложениях, чтобы заставить пользователя совершить нежелательное действие, например, отправить злоумышленнику персональные данные или выполнить действие от его имени.

Для защиты от веб-эксплоитов необходимо использовать соответствующие меры безопасности, такие как регулярные обновления программного обеспечения, фильтрацию входящего трафика, аутентификацию и авторизацию пользователей, валидацию вводимых данных и тщательное тестирование на уязвимости.

Мобильные эксплоиты

Мобильные эксплоиты представляют собой программные коды или уязвимости, которые злоумышленники используют для атаки на мобильные устройства, такие как смартфоны и планшеты.

Такие эксплоиты могут быть разработаны для выявления и использования слабых мест в операционной системе или приложениях, установленных на мобильном устройстве. Злоумышленники могут использовать мобильный эксплоит для получения несанкционированного доступа к данным пользователя или для выполнения вредоносных действий, таких как установка шпионского ПО или вымогательство.

Существует несколько типов мобильных эксплоитов, включая:

- Эксплоиты, использующие уязвимости операционной системы: злоумышленники могут использовать уязвимости в операционной системе мобильного устройства, чтобы получить привилегированный доступ к системным функциям и данным.

- Эксплоиты, основанные на уязвимостях приложений: многие мобильные приложения содержат уязвимости, которые могут быть использованы для атаки. Злоумышленники могут использовать эксплоиты, чтобы получить доступ к персональным данным пользователей через слабости в приложениях.

- Социальные эксплоиты: такие эксплоиты не зависят от технических уязвимостей, а вместо этого используют манипуляции и обман пользователей. Например, злоумышленники могут создать фальшивые приложения или ссылки, которые выглядят легитимно, но фактически заражают устройство вредоносным кодом.

Для защиты от мобильных эксплоитов рекомендуется следовать нескольким мерам предосторожности:

- Устанавливать обновления операционной системы и приложений: разработчики регулярно выпускают патчи и обновления, исправляющие известные уязвимости. Регулярное обновление устройства помогает защититься от известных эксплоитов.

- Скачивать приложения только из надежных источников: мобильные эксплоиты часто представлены в приложениях, загруженных из ненадежных источников. Убедитесь, что приложение, которое вы собираетесь установить, прошло проверку на безопасность.

- Осторожность при переходе по ссылкам: избегайте нажатия на ненадежные ссылки, особенно в сообщениях от незнакомых отправителей. Ссылки могут перенаправлять вас на вредоносные страницы или загружать вредоносные файлы на ваше устройство.

- Использование антивирусного программного обеспечения: установка антивирусного ПО на мобильное устройство может помочь обнаружить и блокировать известные вредоносные программы и эксплоиты.

Соблюдение мер предосторожности и осознанное использование мобильного устройства помогут минимизировать риск столкновения с мобильными эксплоитами и защитить вашу личную информацию и данные.

Видео:Что такое XSS уязвимость. Тестируем безопасностьСкачать

Защита от эксплоитов

Существует множество различных типов эксплоитов: сетевые, веб-эксплоиты, мобильные эксплоиты и многие другие. Каждый из этих типов имеет свои уязвимости и способы защиты, поэтому важно рассмотреть каждый тип отдельно и применить соответствующие меры безопасности.

В случае с сетевыми эксплоитами, необходимо обеспечить защиту сетевого периметра системы, например, с помощью фаерволов или систем обнаружения вторжений. Веб-эксплоиты требуют широкого набора мер безопасности, таких как регулярные обновления и установка патчей для веб-серверов, использование безопасных протоколов передачи данных и внимательный мониторинг активности на сервере.

Касательно мобильных эксплоитов, для защиты от них рекомендуется установка обновлений операционной системы и приложений, использование антивирусных программ и бдительность при скачивании приложений из непроверенных источников.

Помимо применения конкретных мер безопасности для каждого типа эксплоита, важно также обеспечить общую безопасность системы. Это включает в себя регулярное обновление программного обеспечения, установку сложных паролей, многофакторную аутентификацию и обучение пользователей основам безопасности информации.

Защита от эксплоитов является непрерывным процессом. Необходимо постоянно отслеживать новые уязвимости и устранять их, следить за актуальностью безопасностных обновлений и применять новейшие методы защиты. Также важно проводить регулярные аудиты безопасности, чтобы выявлять уязвимости и улучшать защиту.

📸 Видео

XSS в тестировании: песочница для поиска уязвимостейСкачать

Что такое API?Скачать

😲 ЧТО такое и КАК работает EXPLOIT?Скачать

Реверс инжиниринг и разработка эксплойтовСкачать

Порты и перенаправление\открытие портов. Инструкция и объяснения на пальцах!Скачать

КАК ВЗЛОМАТЬ СИСТЕМУ? — ТОПЛЕССкачать

Уязвимость нулевого дня - 0day в WinRARСкачать

Tоп 10 XSS уязвимостей на говносайтахСкачать

DARKNET и Грязные деньги: отмыв бабла, криптовалюта, хакеры и эксплойтыСкачать

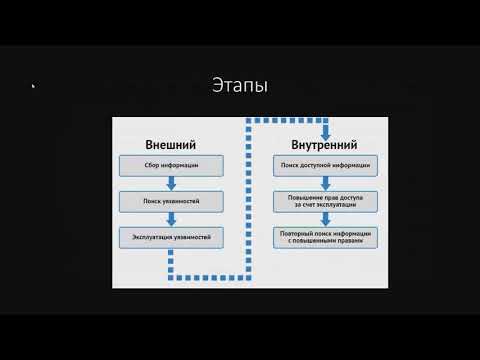

Pentest. Что это и с чего начинать?Скачать

HTTP или HTTPS – как работает и в чем разница?Скачать

Что могут хакеры? В школе такому точно не научат. Профессионалы..Скачать

Информационная безопасность для чайников / Что с проектом?Скачать

Иван Румак — Эффективный поиск XSS-уязвимостейСкачать

Как работает электронная почта: SMTP, POP3 и IMAPСкачать

Что такое NoSQL за 6 минутСкачать