Инкапсуляция — важное понятие в сетевой технологии, которое позволяет сгруппировать данные и функции внутри сетевых протоколов и скрыть их внутреннюю реализацию от других компонентов системы. Благодаря этой технике достигается эффективное взаимодействие между узлами сети и обеспечивается безопасность передачи информации.

Основной принцип инкапсуляции в сетях заключается в том, что данные, отправляемые через сеть, упаковываются в различные протокольные единицы. Каждая единица содержит заголовок, который содержит в себе управляющую и служебную информацию. Таким образом, информация о данных и способе их обработки передается вместе с самими данными. Это обеспечивает надежность доставки данных и их правильную обработку на другом конце сети.

Преимущества использования инкапсуляции в сетевых протоколах очевидны. Во-первых, это обеспечивает высокую степень безопасности передачи данных. Инкапсуляция позволяет скрыть информацию от несанкционированного доступа. Данные, упакованные в протокольные единицы, могут быть зашифрованы, что предотвращает возможное подслушивание или изменение их содержимого.

Кроме того, использование инкапсуляции значительно повышает эффективность сетевых коммуникаций. Заголовки протокольных единиц содержат всю необходимую информацию для корректной маршрутизации и обработки данных. Это позволяет сетевым устройствам принимать решения о передаче данных только на основе заголовков, минимизируя объем передаваемой информации и снижая нагрузку на сеть.

- Принципы инкапсуляции в сетях

- Ограничение доступа к данным

- Защита от несанкционированного доступа

- Разграничение прав доступа

- Шифрование передаваемых данных

- Сокрытие деталей реализации

- Защита от изменения данных от сторонних устройств

- Скрытие внутренней структуры и логики работы

- Упрощение поддержки и модификации сети

- 🎥 Видео

Видео:CCNA ITN 3.6 Инкапсуляция данныхСкачать

Принципы инкапсуляции в сетях

Главной задачей инкапсуляции является ограничение доступа к данным для предотвращения несанкционированного доступа. Это достигается путем применения различных механизмов, таких как аутентификация и авторизация, которые позволяют проверить легитимность доступа и разрешить или запретить его.

Еще одним важным аспектом инкапсуляции в сетях является разграничение прав доступа. Каждый пользователь или устройство может иметь свои уникальные права, которые определяют, какие данные они могут получать, изменять или передавать. Это позволяет установить строгий контроль над доступом к данным и предотвратить возможность неавторизованной модификации или кражи информации.

Для обеспечения защиты данных от несанкционированного доступа и перехвата, инкапсуляция включает в себя шифрование передаваемых данных. Шифрование позволяет защитить информацию от прослушивания или чтения посторонними лицами, так как она становится непонятной и недоступной без специального ключа.

Еще одним аспектом инкапсуляции в сетях является сокрытие деталей реализации. Это означает, что внутренняя структура и логика работы системы должны оставаться скрытыми от внешнего мира. Это позволяет уменьшить риски возможной эксплуатации уязвимостей и злоупотребления системой.

Инкапсуляция также обеспечивает защиту от изменения данных от сторонних устройств. За счет применения проверок и контроля целостности данных, система может обнаружить любые несанкционированные изменения и принять соответствующие меры.

Одним из основных преимуществ инкапсуляции в сетях является упрощение поддержки и модификации сети. Благодаря сокрытию деталей реализации и использованию модульной структуры, систему становится гораздо проще поддерживать и вносить изменения, не затрагивая всю сеть в целом.

Видео:Модель OSI | 7 уровней за 7 минутСкачать

Ограничение доступа к данным

Ограничение доступа к данным обеспечивает безопасность и защиту информации от несанкционированного доступа. Такая защита основана на установлении различных уровней доступа, которые оперируют на основе определенных правил и политик безопасности.

При ограничении доступа к данным используются различные механизмы, такие как аутентификация и авторизация. Аутентификация позволяет идентифицировать устройство или пользователя, который хочет получить доступ к данным, а авторизация определяет, какие конкретные действия можно выполнять с этими данными после аутентификации.

Ограничение доступа к данным также может быть реализовано с помощью специальных программных и аппаратных средств, таких как брандмауэры, виртуальные частные сети (VPN), прокси-серверы и др.

Ограничение доступа к данным является важным элементом инкапсуляции в сетях, поскольку позволяет обеспечить безопасность и конфиденциальность информации, а также предотвращает возможность несанкционированного доступа к данным.

Защита от несанкционированного доступа

Разграничение прав доступа — это один из ключевых инструментов для защиты сети от несанкционированного доступа. При использовании данного механизма каждому пользователю или устройству назначаются определенные права доступа, которые определяют, какие операции могут быть выполнены с данными в сети.

Еще одним важным механизмом является шифрование передаваемых данных. Шифрование позволяет защитить данные от прослушивания или перехвата со стороны злоумышленника. При передаче данных они шифруются с использованием специальных алгоритмов, которые обеспечивают их конфиденциальность.

Сокрытие деталей реализации также является важным аспектом защиты от несанкционированного доступа. При проектировании сети необходимо скрыть внутреннюю структуру и логику работы от посторонних устройств. Это позволяет предотвратить несанкционированное вмешательство или изменение данных.

Для обеспечения защиты от несанкционированного доступа также применяются механизмы защиты от изменения данных от сторонних устройств. Это осуществляется путем проверки целостности данных при их приеме и передаче в сети. Если данные были изменены, то сетевые устройства могут отклонить их или предупредить о возможной атаке.

В итоге, применение принципов инкапсуляции в сетях позволяет эффективно обеспечить защиту от несанкционированного доступа к данным. Разграничение прав доступа, шифрование передаваемых данных, сокрытие деталей реализации и механизмы защиты от изменения данных от сторонних устройств играют важную роль в обеспечении безопасности сети и предотвращении возможных угроз.

Разграничение прав доступа

Разграничение прав доступа играет важную роль в обеспечении безопасности сети. Оно позволяет предотвратить несанкционированный доступ к конфиденциальной информации и защитить систему от различных видов атак.

При разграничении прав доступа в сети могут использоваться различные методы и механизмы, такие как аутентификация и авторизация пользователей, установка ролей и прав доступа, использование виртуальных частных сетей (VPN) и т.д.

Важным аспектом разграничения прав доступа является также шифрование передаваемых данных. Это позволяет обеспечить конфиденциальность и целостность информации при ее передаче по сети.

Разграничение прав доступа также упрощает поддержку и модификацию сети. Каждому пользователю или устройству могут быть назначены определенные права доступа, что делает процесс управления сетью более гибким и эффективным.

Кроме того, разграничение прав доступа позволяет скрыть внутреннюю структуру и логику работы сети от внешнего мира. Это повышает безопасность и предотвращает возможные атаки на систему.

В итоге, разграничение прав доступа является важным компонентом инкапсуляции в сетях, обеспечивающим безопасность, конфиденциальность и эффективность работы сетевой инфраструктуры.

Шифрование передаваемых данных

При использовании шифрования, данные, которые передаются между узлами сети, преобразуются с использованием специального алгоритма. Это позволяет сделать информацию нечитаемой для посторонних лиц, которые могут перехватывать пакеты данных в сети.

Шифрование передаваемых данных обеспечивает защиту от несанкционированного доступа и предотвращает возможность их изменения или просмотра третьими лицами. При этом только получатель, имеющий специальный ключ для расшифровки данных, может прочитать информацию.

Такой подход позволяет обеспечить безопасность передачи чувствительной информации, такой как пароли, банковские данные, личные данные пользователей и другие конфиденциальные сведения.

Шифрование передаваемых данных также обеспечивает защиту от возможных атак вроде подмены данных или изменения их содержимого. Если данные зашифрованы, то даже при перехвате атакующими, они не смогут их прочитать или изменить, так как им не известен ключ расшифровки.

Кроме того, шифрование передаваемых данных позволяет сокрыть информацию о внутренней структуре и формате данных от сторонних устройств. Это делает их непригодными для использования третьими лицами и защищает сеть от попыток вторжения или атаки.

Использование шифрования передаваемых данных в сетях является важным аспектом обеспечения безопасности и конфиденциальности информации. Применение этого принципа инкапсуляции позволяет создать надежную защиту от несанкционированного доступа и обеспечить безопасность передачи различных данных.

Видео:Инкапсуляция | Практика по курсу "Компьютерные сети"Скачать

Сокрытие деталей реализации

Когда данные передаются по сети, они могут быть зашифрованы, чтобы убедиться, что только авторизованные устройства смогут получить доступ к этим данным. Это делает возможным безопасную передачу информации между различными узлами сети.

Другой аспект сокрытия деталей реализации — это разграничение прав доступа к данным. Каждое устройство в сети имеет свои права доступа, определенные администратором. Это помогает предотвратить несанкционированный доступ к важным данным и защитить систему от потенциальных угроз безопасности.

Этот принцип также включает в себя скрытие внутренней структуры и логики работы сети. Это делает систему более надежной и защищенной от несанкционированных вмешательств. Внешним устройствам, которые подключены к сети, предоставляется только необходимая информация, не раскрывая подробностей о внутренней работе системы.

Сокрытие деталей реализации также упрощает поддержку и модификацию сети. Администраторам системы необходимо знать только основные сведения о системе, чтобы эффективно поддерживать и вносить изменения в нее. Это экономит время и усилия, а также снижает вероятность ошибок при работе с сетью.

В итоге, сокрытие деталей реализации является важной составляющей инкапсуляции в сетях. Оно обеспечивает безопасность, защиту данных и облегчает управление и поддержку сети.

Защита от изменения данных от сторонних устройств

Инкапсуляция в сетях позволяет обезопасить данные от возможных изменений со стороны внешних устройств. Благодаря этому принципу, внутренняя структура и логика работы сети остаются скрытыми от посторонних устройств, что препятствует изменению данных и предотвращает возможность несанкционированного доступа.

Внедрение защиты от изменения данных осуществляется путем установления строгих правил доступа, которые ограничивают возможность изменения информации только в рамках сети и на определенных уровнях доступа. Таким образом, любые попытки несанкционированного доступа или изменения данных будут эффективно блокироваться, а сама структура сети останется неприступной для внешних устройств.

Кроме того, для обеспечения защиты от изменения данных от сторонних устройств применяется шифрование передаваемой информации. Это значительно повышает уровень безопасности, поскольку даже в случае перехвата данных злоумышленником, расшифровка информации становится практически невозможной.

Защита от изменения данных от сторонних устройств также упрощает поддержку и модификацию сети. Поскольку структура и логика работы системы остаются скрытыми от посторонних, это позволяет инженерам и администраторам сосредоточиться на улучшении и развитии функционала, не беспокоясь о возможных изменениях со стороны сторонних устройств и нарушении целостности данных.

В целом, защита от изменения данных от сторонних устройств является одним из ключевых преимуществ инкапсуляции в сетях. Она обеспечивает надежность, конфиденциальность и целостность информации, а также упрощает поддержку и модификацию системы.

Скрытие внутренней структуры и логики работы

Инкапсуляция в сетях позволяет скрыть внутреннюю структуру и логику работы системы от внешнего окружения. Это защищает сеть от несанкционированного доступа и повышает ее безопасность.

Сокрытие внутренней структуры и логики работы сети позволяет предоставить доступ только к необходимым данным и функционалу. Злоумышленники не смогут получить доступ к конфиденциальной информации или внести изменения в работу сети.

Инкапсуляция также помогает упростить поддержку и модификацию сети. Поскольку внутреннюю структуру и логику работы можно скрыть, это позволяет разработчикам более гибко изменять и улучшать систему, не затрагивая внешний интерфейс.

Скрытие внутренней структуры и логики работы является важной составляющей безопасности сети. Оно делает сеть более устойчивой к атакам и повышает ее надежность.

Упрощение поддержки и модификации сети

Каждый компонент сети имеет свою внутреннюю логику работы, но оставляет её скрытой от других устройств и компонентов. Это позволяет избежать неправильной работы сети при замене или модификации одного из компонентов. Каждый компонент имеет интерфейс, через который осуществляется связь с другими устройствами, и без необходимости знать детали реализации.

Благодаря инкапсуляции в сетях, поддержка и модификация сети становятся гораздо проще. Если требуется внести изменения в работу определенного компонента, это можно сделать независимо от других компонентов. Кроме того, при возникновении ошибок или неисправностей, легко определить, в каком компоненте находится проблема и произвести её устранение без задействования всей сети.

Среди преимуществ инкапсуляции в сетях также следует отметить удобство поддержки. Изменения и настройка сети осуществляются через интерфейсы, специально созданные для взаимодействия с компонентами. Это позволяет упростить процесс настройки и поддержки сети, сделав его более понятным и удобным для администраторов.

Использование принципа инкапсуляции в сетях значительно облегчает задачи по поддержке и модификации сети. Он позволяет легко заменить и модифицировать отдельные компоненты, не влияя на работу всей сети. Кроме того, инкапсуляция способствует удобству обслуживания и настройки сетевых устройств.

🎥 Видео

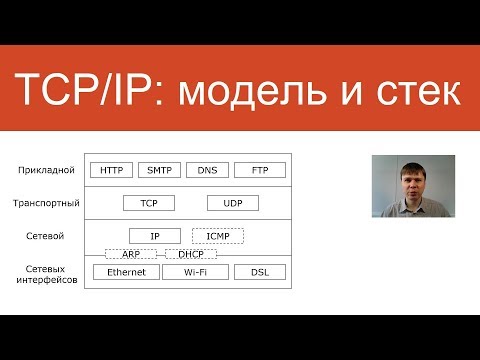

Что такое TCP/IP: Объясняем на пальцахСкачать

Принципы ООП. 1. ИнкапсуляцияСкачать

Лекция 11. Сетевая безопасностьСкачать

Новичкам об Инкапсуляции и ООП.Скачать

Что такое ИНКАПСУЛЯЦИЯ в программирований | ООП на простых примерах 😱Скачать

Инкапсуляция за 1 минуту! [C#]Скачать

![Инкапсуляция за 1 минуту! [C#]](https://i.ytimg.com/vi/mhgjre82rMM/0.jpg)

00. Введение: стек сетевых протоколов, независимость и инкапсуляция уровнейСкачать

Модель и стек протоколов TCP/IP | Курс "Компьютерные сети"Скачать

Классификация сетей | Курс "Компьютерные сети"Скачать

Это сетевые протоколы TCP/IP, детка! Маршрутизация в сетях для чайников.Скачать

ИНКАПСУЛЯЦИЯ C# | примеры инкапсуляции с объяснением | C# ОТ НОВИЧКА К ПРОФЕССИОНАЛУ | # 58Скачать

ООП / OOP #1: Что такое инкапсуляция и сокрытие информации?Скачать

2 2 Инкапсуляция и декапсуляцияСкачать

00. Введение: стек сетевых протоколов, независимость и инкапсуляция уровнейСкачать

Вебинар - Безопасность сети на уровне коммутатораСкачать