В современном мире, где компьютеры и интернет занимают центральное положение в повседневной жизни, безопасность данных становится все более важной. Вредоносные программы, такие как вирусы, черви и троянские кони, могут поставить информацию в серьезную опасность, ведя к потере данных, краже личной информации и даже финансовым потерям.

Одним из способов, которыми вредоносные программы поставляют угрозу информации, является распространение через электронную почту. Злоумышленники могут отправлять электронные письма, содержащие прикрепленные файлы с вредоносным кодом. Как только пользователь открывает прикрепленный файл, вирус или другая вредоносная программа устанавливается на компьютер и начинает свою работу.

Другой распространенный способ поставки вредоносного программного обеспечения — это использование вредоносных веб-сайтов и ссылок. Злоумышленники создают фальшивые или поддельные веб-сайты, которые могут выглядеть вполне надежно и нормально. Они заманивают пользователей переходить по ссылкам или загружать файлы с этих сайтов, не подозревая о наличии вредоносного кода. Когда пользователь посещает подобный веб-сайт или загружает файл, вредоносное программное обеспечение активируется и начинает атаковать систему.

Третий способ поставки вредоносных программ — это использование уязвимостей в программном обеспечении. Злоумышленники постоянно ищут ошибки и уязвимости в программном обеспечении операционных систем, браузеров и других приложений. Как только обнаруживается уязвимость, они создают и распространяют вредоносное программное обеспечение, способное использовать эту уязвимость для атаки. Пользователи, которые не обновляют свое программное обеспечение и не устанавливают последние исправления безопасности, остаются уязвимыми перед такими атаками.

- Как вредоносные программы распространяют информационные угрозы

- Методы распространения вредоносных программ

- Интернет-фишинг

- Вредоносные вложения в электронной почте

- Сквозное заражение через сетевые уязвимости

- Последствия и угрозы

- Кража персональных данных

- 9. Финансовые потери

- Уничтожение или блокировка данных

- 🎥 Видео

Видео:Очистить журнал защитника Windows 10Скачать

Как вредоносные программы распространяют информационные угрозы

Одним из методов распространения вредоносных программ является использование социальной инженерии и обмана пользователя. Например, хакеры могут создавать поддельные веб-сайты или отправлять фишинговые электронные письма, в которых они призывают пользователей ввести свои личные данные или установить вредоносное ПО на свой компьютер. Пользователи, не подозревая о подлоге, могут сами запускать вредоносные программы, что открывает доступ хакерам к их компьютеру или сети.

Другим распространенным методом является использование вредоносных вложений в электронной почте. Киберпреступники могут отправлять электронные письма с прикрепленными файлами, которые содержат вредоносный код. Если пользователь открывает такой вложенный файл, вредоносная программа запускается и может заразить компьютер пользователя или сеть.

Сквозное заражение через сетевые уязвимости также является популярным методом распространения вредоносных программ. Киберпреступники могут искать уязвимости в сетевых системах и программном обеспечении и использовать их для внедрения вредоносного кода. При подключении уязвимого устройства к зараженной сети, вредоносная программа распространяется на этот компьютер или другие устройства в сети.

Вредоносные программы могут причинять серьезные последствия и угрозы для пользователей и организаций. Они могут использоваться для кражи персональных данных, включая финансовую информацию и пароли. Кроме того, могут возникать финансовые потери, связанные с убытками от мошеннических операций или потерей доступа к данным. В некоторых случаях, вредоносные программы могут также уничтожить или заблокировать данные, причиняя значительный ущерб для организаций и частных лиц.

Видео:Что такое вредоносное ПО?Скачать

Методы распространения вредоносных программ

Вредоносные программы распространяются различными методами, используя уязвимости в операционной системе или программном обеспечении, а также рассылаяся через электронную почту или посредством веб-сайтов, изначально созданных для распространения вредоносных файлов.

Одним из наиболее распространенных методов является интернет-фишинг. Это метод, когда злоумышленники создают поддельные веб-сайты или отправляют фальшивые электронные письма, которые выглядят как официальные от банков, онлайн-магазинов или других поверенных организаций. Целью интернет-фишинга является получение личных данных или финансовой информации пользователей. Пользователь, переходя на такие поддельные сайты или открывая подозрительные письма, становится жертвой вредоносной программы, которая может быть установлена на его компьютер.

Другой распространенный метод — использование вредоносных вложений в электронной почте. Злоумышленники могут отправить письмо с вложением, которое содержит вредоносный файл, например, исполняемый файл или документ, содержащий макрос. При открытии такого файла вредоносная программа может быть автоматически запущена и начать свою деятельность на компьютере.

Сквозное заражение через сетевые уязвимости также является распространенным методом. Злоумышленники активно ищут и эксплуатируют уязвимости в операционной системе или программном обеспечении, чтобы получить удаленный доступ к компьютеру и установить на нем вредоносную программу. Часто такие уязвимости обнаруживаются и патчатся разработчиками программного обеспечения, однако многие пользователи не обновляют свои системы, что делает их податливыми для сквозного заражения.

Важно понимать, что вредоносные программы могут быть распространены и другими методами, например, через незащищенные сети Wi-Fi, с поддельных веб-сайтов или даже через зараженные USB-накопители. Поэтому важно быть внимательным и принимать меры безопасности при использовании интернета и открытии внешних файлов.

Используйте антивирусное программное обеспечение и операционную систему с актуальными обновлениями, чтобы минимизировать риск заражения вредоносными программами и защитить свои данные от возможных угроз.

Интернет-фишинг

Основным инструментом интернет-фишинга являются фишинговые сайты, которые создаются с целью выманить у пользователей их личную информацию, такую как логины, пароли, номера кредитных карт и другие конфиденциальные данные. Фишинговые сайты обычно имитируют официальные страницы институтов, банков, интернет-магазинов и других организаций.

Чтобы обмануть пользователей, фишинговые сайты могут использовать различные методы, включая подделку URL-адресов, логотипов, дизайна и текстовых материалов. Таким образом, пользователь совершает необходимые действия на этом сайте, доверяя ему свои личные данные, в результате чего информация попадает в руки злоумышленников.

Распространение фишинговых сайтов может осуществляться различными способами, включая рассылку электронных писем с поддельными ссылками на эти сайты, публикацию ссылок в социальных сетях, а также использование вредоносных рекламных баннеров на компрометированных веб-сайтах.

Интернет-фишинг является серьезной угрозой для пользователей, поскольку может привести к утечке персональной информации, краже денег с банковских счетов и другим видам мошенничества. Поэтому очень важно быть аккуратным при работе в Интернете, не открывать подозрительные ссылки и не доверять ненадежным сайтам.

Вредоносные вложения в электронной почте

Основная идея данного метода заключается в том, что пользователь получает электронное письмо с прикрепленным файлом, который содержит вредоносный код. Это может быть файл с расширением .exe, .doc, .xls, .zip и т.д. Киберпреступники могут использовать различные способы маскировки вредоносного файла, чтобы он выглядел как обычный и безопасный документ.

Когда пользователь открывает вложение, вредоносный код начинает свою работу. Он может запуститься незаметно для пользователя и начать инфицировать компьютер, собирать персональные данные или даже полностью захватить систему.

Чтобы защитить себя от вредоносных вложений, рекомендуется следовать нескольким простым правилам:

- Будьте внимательны при открытии вложений, особенно если они пришли от незнакомого отправителя.

- Не открывайте вложения, о которых вы не были предварительно предупреждены или которые вы не ожидаете.

- Внимательно проверяйте адрес отправителя, чтобы убедиться в его подлинности.

- Убедитесь, что у вас установлено и актуально антивирусное программное обеспечение.

Соблюдение этих правил поможет снизить риск инфицирования компьютера через вредоносные вложения в электронной почте. Важно помнить, что киберпреступники постоянно совершенствуют свои методы и тактику, поэтому необходимо быть внимательным и осведомленным пользователем.

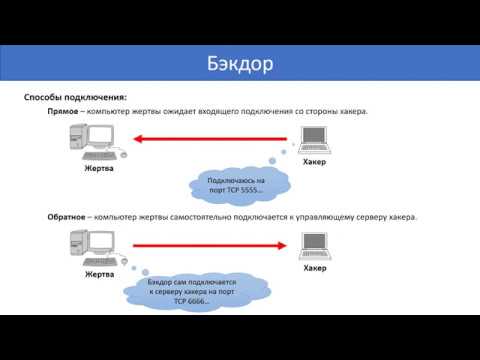

Сквозное заражение через сетевые уязвимости

Вредоносные программы, используя сетевые уязвимости, могут автоматически распространяться на другие компьютеры и сети. Они проникают в систему путем эксплуатации уязвимостей операционной системы, служб и приложений компьютера. В основном, вредоносные программы используют известные уязвимости, для которых уже были выпущены исправления, но многие пользователи не обновляют свои программы до последних версий или не устанавливают патчи для закрытия уязвимостей.

После того, как вредоносная программа проникает на компьютер или сеть через уязвимость, она может выполнять разнообразные действия, включая кражу информации, установку дополнительных вредоносных программ или даже удаленное управление системой.

Чтобы предотвратить сквозное заражение через сетевые уязвимости, необходимо регулярно обновлять программное обеспечение, включая операционную систему, антивирусное ПО и другие программы. Также рекомендуется использовать сетевые защитные механизмы, такие как фаерволы и системы обнаружения вторжений, чтобы предотвратить проникновение вредоносных программ.

Важно понимать, что сквозное заражение через сетевые уязвимости – это серьезная угроза для информационной безопасности, и ее пренебрежение может привести к серьезным последствиям, таким как утечка конфиденциальной информации, потеря данных или даже прекращение работы системы.

Поэтому, стоит всегда быть внимательным к обновлениям программного обеспечения и принимать все необходимые меры для защиты системы от сквозного заражения через сетевые уязвимости.

Видео:Компьютерные вирусы и антивирусные программы.Скачать

Последствия и угрозы

Воздействие вредоносных программ на информационную среду может иметь серьезные последствия и создавать различные угрозы для пользователей и организаций. Рассмотрим основные из них:

- Кража персональных данных: Вирусы и трояны могут получить доступ к личным данным пользователей и передать их злоумышленникам. В результате этого мошенники могут осуществлять кражу личных финансовых средств, использовать украденные данные для совершения преступлений или продавать их на черном рынке.

- Финансовые потери: Вредоносные программы часто нацелены на получение финансовой выгоды. Это может быть сделано через вредоносные электронные платежи, рекламные мошенничества, шантаж и другие способы, которые причиняют финансовые убытки пользователям.

- Уничтожение или блокировка данных: Вирусы и другие вредоносные программы могут уничтожить или заблокировать доступ к важным данным пользователей или организаций. Это может нанести значительный ущерб бизнесу, привести к потере важной информации или даже к параличу работы организации.

Помимо этих основных угроз, вредоносные программы также могут использоваться для других негативных целей, таких как шпионаж, массовые атаки на компьютерные сети, распространение спама и т. д. Важно понимать, что информационные угрозы постоянно эволюционируют, и поэтому необходимо принимать меры для защиты своей информационной среды.

Кража персональных данных

Краденные персональные данные затем могут быть использованы злоумышленниками для различных преступных целей, включая мошеннические операции, кражу денег с банковских счетов или создание фальшивых аккаунтов.

Кража персональных данных может иметь серьезные последствия для пользователей. Потеря личной информации может привести к финансовым потерям, уклонению от налогов, угрозе безопасности и даже идентификационной краже.

Для защиты своих персональных данных от кражи необходимо принимать меры предосторожности, такие как использование надежных паролей, обновление антивирусного программного обеспечения, ограничение доступа к личной информации и осторожность при открытии подозрительных ссылок и файлов.

9. Финансовые потери

Распространение вредоносных программ может привести к серьезным финансовым потерям для компаний и отдельных пользователей. После заражения компьютерных систем злоумышленники могут получить доступ к банковским данным, кредитным картам и другой ценной информации.

Одним из методов финансовой манипуляции является кража персональных данных. Злоумышленники могут использовать полученные данные для вымогательства, продажи или для получения доступа к финансовым счетам.

Кроме того, вредоносные программы могут привести к непосредственной финансовой убыли в результате блокировки или уничтожения данных. Злоумышленники могут требовать выкуп за восстановление данных или просто уничтожать их, чтобы нанести урон компании или отдельному пользователю. Это может привести к значительным финансовым потерям, а также к утрате деловой репутации.

Кроме того, финансовые потери могут возникнуть из-за дополнительных расходов на установку и обновление антивирусных программ, противодействие вредоносным атакам и восстановление с них. Компании и пользователи вынуждены тратить деньги на защиту своих систем и данных, чтобы минимизировать риски и предотвратить финансовые потери.

В целом, финансовые потери от вредоносных программ являются серьезной проблемой как для компаний, так и для отдельных пользователей. Поэтому важно принимать все необходимые меры для предотвращения атак и убытков, связанных с вредоносными программами. Это может включать в себя использование современных антивирусных программ, поддержание обновлений операционной системы и аккуратность при работе с электронной почтой и веб-сайтами.

Уничтожение или блокировка данных

Вредоносные программы могут нанести серьезный ущерб, уничтожив или заблокировав данные на зараженном устройстве. Это может привести к потере ценной информации, включая личные файлы, документы, фотографии и видео.

Например, некоторые вредоносные программы могут зашифровать файлы на компьютере пользователя, требуя выкуп за их разблокировку. Это известно как «вымогательство» и представляет угрозу для безопасности данных пользователей.

Кроме того, вредоносные программы могут уничтожить или повредить системные файлы, что приведет к неработоспособности устройства. Это может быть особенно опасно для организаций или предприятий, где потеря доступа к важным данным может привести к серьезным финансовым и операционным последствиям.

Они также могут блокировать доступ к данным, предлагая пользователям оплатить определенную сумму денег, чтобы получить доступ к своим файлам. К сожалению, отдавать деньги злоумышленникам не гарантирует, что они разблокируют данные.

Борьба с уничтожением или блокировкой данных может быть длительным и сложным процессом. Иногда единственным способом восстановления данных является использование резервных копий, если они существуют. Однако, если резервные копии отсутствуют или также заражены вредоносными программами, может потребоваться помощь специалистов по информационной безопасности.

Если вы столкнулись с уничтожением или блокировкой ваших данных, важно немедленно принять меры для их защиты и восстановления. Регулярное создание резервных копий важных файлов, использование программного обеспечения для защиты от вредоносных программ и обновление программ и операционных систем могут помочь уменьшить риски потери данных.

🎥 Видео

Как без антивируса удалить вирусы на ноутбуке или ПК?Скачать

ВИРУСЫ И ВРЕДОНОСНЫЕ ПРОГРАММЫ | Информационная безопасностьСкачать

Тотальное УНИЧТОЖЕНИЕ ВИРУСОВ на ВАШЕМ ПКСкачать

Средство удаления вредоносных программ Windows о котором вы не знали!!!Скачать

Подробный гайд: "как защитить себя от любых вирусов и кражи данных"Скачать

Виды угроз безопасности информации. Угрозы и нарушители безопасности информацииСкачать

Как УДАЛИТЬ ВИРУС с Android смартфона навсегда 100/Вирусы на Андроид Телефоне УДАЛИТЬ с телефона!Скачать

ВИДЫ УГРОЗ [ВИРУСЫ]Скачать

![ВИДЫ УГРОЗ [ВИРУСЫ]](https://i.ytimg.com/vi/GowOnHY2VR0/0.jpg)

Люди, Пишущие ВИРУСЫ, Почему Вы Это Делаете?Скачать

Классификация вредоносных программСкачать

Обнаружение бесфайловых угрозСкачать

СРОЧНО УДАЛИ ЭТИ АНТИВИРУСЫ!Скачать

№18. "Современные вирусные угрозы. Как их избежать?"Скачать

Как удалить Вирус с любого Телефона и Как его найти на телефоне АНДРОИДСкачать

СРОЧНО ОТКЛЮЧИ ЭТУ ЗАРАЗУ НА СВОЕМ ТЕЛЕФОНЕ!! ОТКЛЮЧАЕМ САМУЮ ВРЕДНУЮ НАСТРОЙКУ НА АНДРОИДСкачать

020 Вредоносное программное обеспечение, вирусы, руткиты и RATСкачать

Как быстро проверить компьютер на вредоносные программыСкачать