Вопрос безопасности доступа к информации становится все более актуальным в наше время, когда все больше данных хранится и передается через сети. Независимо от того, является ли вашей организацией большая компания, малый бизнес или просто частный пользователь, защита данных должна быть приоритетом. Одним из основных методов защиты является правильное настроенное управление доступом.

Управление доступом – это система, которая контролирует, кто и как может получить доступ к определенным ресурсам или функциям. Важно выбрать модель управления доступом, которая наилучшим образом соответствует вашим требованиям и может быть настроена конечным пользователем без вмешательства администратора.

Такая модель управления доступом должна обладать следующими возможностями:

- Гибкость и масштабируемость. При выборе модели управления доступом необходимо учесть, насколько она гибкая и масштабируемая. Вам может потребоваться настроить доступ не только для конкретных пользователей, но и для групп пользователей, отдельных подразделений и т.д. Поэтому важно, чтобы модель позволяла управлять доступом на разных уровнях, чтобы соответствовать специфическим требованиям вашей организации.

- Простота использования. Ничего не полезет от модели управления доступом, если она будет сложной для настройки и использования. Ваша модель должна быть интуитивно понятной, чтобы конечные пользователи могли настроить и изменять доступ без помощи IT-специалистов. Это позволит вам экономить время и деньги, а также улучшить общую безопасность вашей системы.

- Аудит и отчетность. Не менее важным является возможность аудита и отчетности. Это позволяет вам видеть, кто и когда получал доступ к определенным ресурсам, а также контролировать используемые привилегии. Такие отчеты помогут вам обнаружить потенциальные уязвимости и своевременно принять меры для их устранения.

Выбор правильной модели управления доступом представляет собой сложную задачу, но при правильном подходе вы сможете создать систему, которая обеспечит безопасность ваших данных и упростит процесс управления доступом.

- Выбор модели управления доступом: настройка пользователем

- Раздел 1: Какие существуют модели управления доступом?

- Традиционные модели управления доступом

- Модели управления доступом на основе ролей

- Модели управления доступом на основе политик

- Оценка потребностей и требований

- Поиск подходящей модели управления доступом

- 📺 Видео

Видео:Как выбрать систему контроля и управления доступом (СКУД)?Скачать

Выбор модели управления доступом: настройка пользователем

Первым шагом при выборе модели управления доступом является оценка потребностей и требований пользователей. Необходимо понять, какие пользователи будут использовать систему, какие роли они будут выполнять и какие функции им необходимо выполнять в рамках своих ролей.

После оценки потребностей и требований можно приступать к поиску подходящей модели управления доступом. Существует несколько распространенных моделей управления доступом, таких как традиционные модели и модели на основе ролей или политик. Каждая из этих моделей имеет свои преимущества и недостатки, поэтому важно выбрать ту, которая лучше всего соответствует потребностям и требованиям пользователей.

Когда модель управления доступом выбрана, необходимо настроить ее в соответствии с потребностями и требованиями пользователей. Это может включать определение ролей пользователей, определение политик доступа и установку прав доступа для каждой роли. Настройка модели управления доступом может быть сложным процессом, поэтому рекомендуется использовать специальные инструменты или программы для упрощения этой задачи.

В результате правильной настройки модели управления доступом пользователи смогут эффективно выполнять свои задачи, имея доступ только к нужным им данным, при этом обеспечивая безопасность системы.

Видео:Как выбрать систему контроля доступаСкачать

Раздел 1: Какие существуют модели управления доступом?

Одной из традиционных моделей управления доступом является модель дискреционного доступа (DAC). В этой модели, доступ к ресурсам определяется владельцем ресурса. Владелец может назначать различные права доступа для других пользователей и групп пользователей. Однако, владелец ресурса не имеет полного контроля над правами доступа.

Другой моделью управления доступом является модель обязательного доступа (MAC). В этой модели, доступ к ресурсам определяется на основе политики безопасности. Права доступа присваиваются каждому пользователю на основе их атрибутов и уровня доверия. Пользователи не могут изменять или переносить свои права доступа в данной модели.

Модель управления доступом на основе ролей (RBAC) обеспечивает доступ к ресурсам на основе ролей, которые назначаются пользователям. Роли определяют определенные наборы прав доступа, которые связываются с определенными задачами или функциями в организации. Это позволяет упростить и унифицировать процесс управления доступом.

Еще одной моделью управления доступом является модель управления доступом на основе политик (PBAC). В этой модели, доступ к ресурсам определяется на основе набора политик. Политики могут включать в себя такие параметры, как время доступа, местоположение, уровень безопасности и другие атрибуты. Это позволяет установить гибкий и детализированный контроль над доступом пользователей.

Выбор модели управления доступом зависит от требований и потребностей организации. Необходимо проанализировать различные модели, исходя из особенностей работы и операционной среды. Также следует учитывать уровень безопасности, удобство использования и расширяемость модели управления доступом.

Традиционные модели управления доступом

Традиционные модели управления доступом представляют собой наиболее простые и распространенные способы организации доступа к ресурсам в информационных системах. Они основываются на присвоении пользователям определенных прав и привилегий, которые определяют, какие действия они могут выполнять с данными.

Одной из наиболее распространенных традиционных моделей является модель управления доступом на основе списков контроля доступа (Access Control Lists, ACL). В этой модели каждый ресурс имеет свой список пользователей, которым разрешен доступ к нему, и список пользователей, которым доступ запрещен. При попытке доступа к ресурсу, система проверяет, есть ли пользователь в списке разрешенных и предоставляет или отказывает в доступе в зависимости от результата проверки.

Еще одной распространенной моделью является модель управления доступом на основе матрицы доступа (Access Matrix). В этой модели каждый пользователь имеет свое множество прав, а каждый ресурс имеет свое множество правил, определяющих, какие операции можно выполнять с ресурсом. Результатом работы модели является матрица, в которой каждый элемент указывает, может ли пользователь выполнять определенную операцию над определенным ресурсом.

Несмотря на свою простоту, традиционные модели управления доступом имеют свои недостатки. Они сложно масштабируются и поддерживаются в системах с большим количеством пользователей и ресурсов. Кроме того, они не обеспечивают гибкости и гранулярности в настройке доступа. Все это приводит к необходимости разработки альтернативных моделей управления доступом, таких как модели на основе ролей и политик.

Модели управления доступом на основе ролей

В модели управления доступом на основе ролей каждому пользователю назначается определенная роль, которая определяет его права и обязанности в системе. Роли могут быть созданы в соответствии с потребностями и требованиями организации, и каждая роль может иметь определенный набор разрешений и ограничений.

Преимущества модели управления доступом на основе ролей включают:

- Удобное управление доступом: роли предоставляют простой и гибкий способ управления правами доступа для большого числа пользователей.

- Легкая настройка и администрирование: роли могут быть легко созданы, изменены или удалены в соответствии с потребностями организации или изменениями в структуре управления.

- Улучшенная безопасность: благодаря ролевой модели управления доступом, риски несанкционированного доступа и утечки информации значительно снижаются.

- Высокая гибкость: модель управления доступом на основе ролей позволяет быстро адаптироваться к изменениям в организации и добавлять или удалять пользователей в соответствии с текущими требованиями.

Хотя модель управления доступом на основе ролей имеет множество преимуществ, ее успешность зависит от правильного определения ролей и их назначения пользователям. Ошибки в этом процессе могут привести к неправильным разрешениям и нарушениям безопасности.

В целом, модель управления доступом на основе ролей является мощным инструментом для обеспечения безопасности информации и эффективного управления доступом пользователей в системах и сетевых ресурсах. Она позволяет организациям гибко и удобно настраивать права доступа для различных ролей и повышает безопасность информации в целом.

Модели управления доступом на основе политик

Модели управления доступом на основе политик используют набор правил и ограничений, определенных в специальных политиках, для определения, какие пользователи или роли имеют доступ к определенным ресурсам или функциональности системы.

Политика управления доступом может быть представлена в виде набора правил, определяющих, какие действия или операции могут быть выполнены пользователями или ролями на конкретных объектах или ресурсах. Каждое правило может устанавливать различные уровни доступа, такие как чтение, запись или выполнение определенных операций.

Модели управления доступом на основе политик обычно требуют более детальной настройки и определения правил, чем традиционные модели управления доступом. Но такая гибкость дает возможность более точного контроля над доступом пользователей и ролей к ресурсам системы.

Определение политик управления доступом может быть сложным процессом, требующим анализа требований системы, оценки рисков и конфиденциальности информации, а также определения необходимых уровней доступа для различных пользователей и ролей.

Однако, модели управления доступом на основе политик позволяют более гибко и эффективно контролировать доступ к ресурсам системы. Они также обеспечивают возможность легкой настройки и изменения правил доступа, что позволяет администраторам системы адаптироваться к изменяющейся среде и потребностям пользователей.

Оценка потребностей и требований

На этом этапе стоит выявить, какие роли сотрудников существуют в компании и какие права доступа должны быть у каждой роли. Также необходимо понять, какие ресурсы должны быть защищены и от каких угроз.

Оценка потребностей и требований также позволяет определить, насколько гибка должна быть выбранная модель управления доступом. Некоторым организациям может потребоваться возможность быстро менять наборы прав доступа в зависимости от изменяющихся ролей и задач сотрудников. Другим компаниям может быть необходима строгая иерархическая модель управления доступом с четким распределением полномочий.

Важно также принимать во внимание будущий рост организации и усиление угроз безопасности данных. Модель управления доступом должна быть масштабируемой и способной справиться с увеличением числа пользователей, ролей и ресурсов.

Также стоит учитывать дополнительные требования, такие как аудит действий пользователей, возможность автоматического сброса прав доступа при изменении роли сотрудника, поддержка различных методов аутентификации и т.д.

Анализ и оценка потребностей и требований позволят выбрать наиболее подходящую модель управления доступом, которая будет эффективно обеспечивать безопасность данных и удовлетворять потребности организации.

Поиск подходящей модели управления доступом

После оценки потребностей и требований вашей организации, необходимо приступить к поиску подходящей модели управления доступом. Существует несколько шагов, которые помогут вам определиться с лучшим вариантом:

- Исследуйте доступные модели управления доступом и ознакомьтесь с их особенностями.

- Оцените, насколько каждая модель удовлетворяет требованиям вашей организации.

- Учтите возможности настройки моделей управления доступом пользователями без особых технических навыков.

- Рассмотрите примеры реализации каждой модели и оцените их эффективность.

- Обратитесь к отзывам и рекомендациям других организаций, которые уже использовали выбранные модели.

- Проанализируйте стоимость каждой модели и учтите ее сопутствующие расходы.

- Составьте список наиболее подходящих моделей управления доступом для вашей организации.

После выполнения этих шагов, вы сможете сделать взвешенный выбор и определиться с моделью управления доступом, которая наиболее соответствует потребностям вашей организации. Помните, что успешная и эффективная модель управления доступом является ключевым элементом безопасности информационных систем.

📺 Видео

Модели доступаСкачать

Урок #27. Разграничение доступа к данным для разных учетных записей Windows 7Скачать

Лекция 2 Формальные модели управления доступомСкачать

Linux для Начинающих - Права Доступа и владения файлами и директориямиСкачать

Управление доступом к файлам в Linux, назначение владельцев, права по умолчаниюСкачать

ПРИБОРЫ системы контроля и управления доступом нового поколения RUBEZH STRAZHСкачать

Настройка прав в 1С - права, роли, группы доступаСкачать

#3. Пользователи, группы, права доступа / LinuxСкачать

Комплексное управление доступомСкачать

Маршрутизатор. Коммутатор. Хаб. Что это и в чем разница?Скачать

Монтаж СКУД: 10 ошибок, которые лучше не допускать (но многие допускают). Часть 1Скачать

Типовая схема систем контроля и управления доступомСкачать

Системы Контроля и Управления Доступом (СКУД) для начинающихСкачать

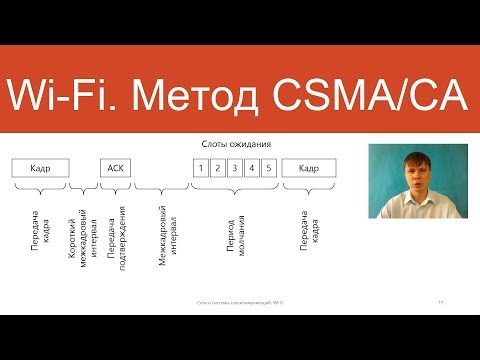

Wi-Fi. Управление доступом к разделяемой среде | Курс "Компьютерные сети"Скачать

Тонкости управления пользователями и доступом в облачном окруженииСкачать

Система контроля и управления доступом: Что такое СКУД? Какие есть виды? Принцип работы СКДСкачать

Управление доступом от А до ЯСкачать

Идентификация и аутентификация, методы управления доступомСкачать