Сегодня троянские программы являются одним из самых опасных типов вредоносного программного обеспечения. Они могут проникнуть в компьютер, смартфон или другое устройство, и позволить злоумышленнику получить полный контроль над ним. Троянские программы могут использоваться для различных вредоносных действий: от кражи личной информации до управления ботнетом для осуществления массовых атак.

Выбор троянской программы для вредоносных действий — важный шаг для злоумышленника, который требует внимательности и знаний. В первую очередь, необходимо определиться с целями, которые вы хотите достигнуть с помощью троянской программы. Может быть, вам нужно проникнуть в чужой компьютер, чтобы получить доступ к конфиденциальным данным? Или, возможно, вы хотите заражать множество устройств, чтобы использовать их в дальнейшем для атак?

Независимо от ваших целей, важно выбрать троянскую программу, которая соответствует им и обладает нужными функциями. Существует множество различных троянских программ на рынке, каждая из которых имеет свои особенности и возможности. Некоторые программы специализируются на краже паролей и личных данных, другие — на подключении веб-камеры или получении контроля над устройством. Важно выбрать программу, которая отвечает вашим потребностям и целям, но также обладает надежной защитой от обнаружения и удаления.

- Определение троянских программ и их основные функции

- Какие задачи может выполнять троянская программа?

- Получение удаленного доступа

- 5. Установка вредоносного ПО

- 6. Перехват данных

- Выбор троянской программы в зависимости от целей атаки

- Какую троянскую программу выбрать для кражи паролей?

- Какую троянскую программу выбрать для кражи паролей?

- Хранилище паролей

- 🔍 Видео

Видео:Что такое ТРОЯН?Скачать

Определение троянских программ и их основные функции

Основная функция троянских программ – получение контроля над зараженной системой или устройством в целях выполнения злонамеренных действий. Эти программы предоставляют хакерам возможность удаленно управлять зараженными компьютерами или устройствами, устанавливать другие вредоносные программы, собирать личные данные пользователей, воровать пароли или перехватывать конфиденциальную информацию.

Существует множество задач, которые может выполнять троянская программа:

| Задача | Описание |

|---|---|

| Получение удаленного доступа | Троянская программа может создавать удаленный доступ и контроль над зараженным компьютером, позволяя злоумышленнику выполнять операции без ведома пользователя. |

| Установка вредоносного ПО | Троянская программа может устанавливать дополнительное вредоносное ПО на зараженный компьютер, например, шпионское ПО или рекламные программы. |

| Перехват данных | Троянская программа может перехватывать отправляемую или получаемую информацию, такую как логины и пароли, банковские данные или персональные сведения. |

В зависимости от целей атаки, злоумышленник выбирает конкретную троянскую программу, которая соответствует его потребностям. Например, для кражи паролей может быть выбрана троянская программа, оснащенная keylogger’ом для записи нажатий клавиш или модулем хранения паролей для перехвата и копирования паролей пользователей.

Видео:Тотальное УНИЧТОЖЕНИЕ ВИРУСОВ на ВАШЕМ ПКСкачать

Какие задачи может выполнять троянская программа?

| Задача | Описание |

|---|---|

| Получение удаленного доступа | Троянская программа может предоставить злоумышленнику удаленный доступ к зараженному компьютеру, что позволяет ему контролировать устройство, взаимодействовать с файлами и выполнять различные действия. |

| Установка вредоносного ПО | Троянская программа может служить «задним входом», через который злоумышленник может загружать и устанавливать другое вредоносное ПО на зараженный компьютер без ведома пользователя. |

| Перехват данных | Троянская программа может перехватывать и регистрировать данные, вводимые пользователем (например, логины и пароли), а также захватывать информацию с экрана или записывать нажатия клавиш. |

| Выполнение команд | Троянская программа может получать команды от злоумышленника и выполнять их на зараженном компьютере, что позволяет злоумышленнику управлять системой или выполнять определенные действия. |

| Сбор и передача конфиденциальных данных | Троянская программа может собирать конфиденциальную информацию с зараженного компьютера, такую как личные данные, номера банковских карт или другую чувствительную информацию, и передавать ее злоумышленнику. |

Учитывая разнообразие возможностей троянских программ, важно быть бдительным и принимать меры для защиты своих компьютеров и устройств от таких вредоносных программ.

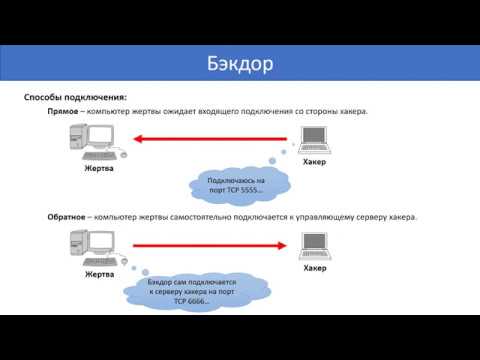

Получение удаленного доступа

Троянская программа может быть спроектирована таким образом, чтобы скрыть свое присутствие на компьютере и действовать незаметно для пользователя. Она может быть установлена через вредоносные ссылки, электронные письма или с использованием других методов социальной инженерии.

После установки троянская программа устанавливает связь с сервером злоумышленника, который может находиться в другой части мира. Это позволяет злоумышленнику удаленно управлять компьютером и выполнять различные действия.

Получение удаленного доступа может иметь различные цели. Некоторые злоумышленники могут использовать троянскую программу для установки вредоносного ПО, такого как шпионские программы или рекламные модули. Другие могут использовать ее для сбора конфиденциальных данных, таких как пароли, номера кредитных карт или личная информация.

Кроме того, удаленный доступ может быть использован злоумышленниками для выполнения атак на другие компьютеры или сети. Они могут использовать зараженный компьютер в качестве прокси-сервера, чтобы скрыть свою истинную идентификацию и производить действия от его имени.

Получение удаленного доступа является одной из наиболее опасных функций троянских программ. При обнаружении подобной программы на компьютере необходимо немедленно удалить ее и принять меры по обеспечению безопасности данных.

5. Установка вредоносного ПО

Установкой вредоносного ПО троянская программа может создавать задние двери в операционной системе и предоставлять удаленному злоумышленнику полный контроль над системой. Это может включать возможность удаленного управления, получение доступа ко всем файлам и данным на компьютере, перехвата паролей и банковских данных, а также загрузку других вредоносных файлов.

Установка вредоносного ПО может происходить незаметно для пользователя. Трояны могут маскироваться под легальные программы или обновления, что позволяет им проникать на компьютеры без вызова подозрений. Они также могут использовать уязвимости в системе, чтобы получить несанкционированный доступ и передать информацию злоумышленнику.

Кроме того, троянская программа может быть способна обходить антивирусные программы и методы обнаружения вредоносного ПО, делая ее практически незаметной для антивирусных сканеров и других средств безопасности.

Поэтому при выборе троянской программы для установки вредоносного ПО, злоумышленники могут ориентироваться на свои цели и требования. Они могут выбирать программу, способную обойти современные методы обнаружения и защиты, а также быть универсальной для разных операционных систем.

6. Перехват данных

Для перехвата данных троянская программа использует различные способы. Например, она может перехватывать нажатия клавиш на клавиатуре пользователя с помощью keylogger’а. Таким образом, злоумышленник получает доступ к всем введенным пользователям символам, включая пароли и данные для входа на различные веб-сайты.

Троянская программа также может перехватывать данные, передаваемые по сети. Она может перехватывать информацию, отправляемую и получаемую пользователями через веб-браузеры, почтовые клиенты и другие приложения. Затем эта информация может быть использована злоумышленником для своих целей, например, для кражи денег с банковских счетов или для доступа к личной почте.

Для достижения своей цели троянская программа может использовать различные методы шифрования и обходить системные защитные механизмы, чтобы не быть обнаруженной и удаленной антивирусными программами.

Для защиты от перехвата данных с помощью троянских программ необходимо использовать надежное антивирусное программное обеспечение, регулярно обновлять его базы данных и следить за подозрительным поведением компьютера, таким как медленная работа или необычные запросы веб-страниц.

Видео:Что такое Trojan и как от них защищатьсяСкачать

Выбор троянской программы в зависимости от целей атаки

Выбор троянской программы играет важную роль в осуществлении успешной атаки. В зависимости от целей, которые хочет достичь злоумышленник, выбирается определенный тип троянской программы.

1. Для получения удаленного доступа к компьютеру или сети используются удаленные административные трояны. Они позволяют хакеру полностью контролировать зараженную систему и выполнять различные действия, такие как удаленное выполнение команд, просмотр файлов и установка вредоносных программ.

2. Для установки вредоносного программного обеспечения в системе применяются специализированные инструменты, известные как загрузчики троянов. Они могут устанавливать другие вредоносные программы, такие как шпионское ПО, рекламные боты или кейлоггеры, с целью сбора информации о пользователе или нанесения ущерба.

3. При перехвате данных и информации, злоумышленник может использовать выборочные трояны. Они работают на принципе перехвата сетевого трафика или мониторинга действий пользователя и позволяют злоумышленнику получать доступ к чувствительным данным, таким как пароли, банковские реквизиты и личная информация.

При выборе троянской программы для атаки необходимо учитывать ее функциональность, надежность, способность обойти средства защиты, а также возможность обнаружения антивирусным программным обеспечением.

Важно помнить, что использование троянских программ для несанкционированного доступа к компьютеру или получения чужой информации незаконно и может повлечь за собой серьезные юридические последствия.

Видео:Компьютерные вирусы и антивирусные программы.Скачать

Какую троянскую программу выбрать для кражи паролей?

Keylogger – один из самых распространенных типов троянских программ, предназначенных для перехвата набранных на клавиатуре символов. Keylogger записывает все нажатия клавиш и передает полученные данные злоумышленнику, включая введенные пароли. Он позволяет в режиме реального времени отслеживать все, что вводится на компьютере, и является простым и эффективным вариантом для кражи паролей.

Хранилище паролей – более сложный тип троянской программы, предназначенной для сбора и хранения паролей на зараженном устройстве. Он может быть установлен на компьютере или мобильном устройстве пользователя. Хранилище паролей может перехватывать пароли, введенные пользователем, и сохранять их для дальнейшего использования злоумышленником. Такая программа предоставляет злоумышленнику возможность получить доступ не только к аккаунтам онлайн-сервисов, но и к локальным файлам с сохраненными паролями.

При выборе троянской программы для кражи паролей важно учитывать специфику атаки и потенциальные сложности. Каждый из вышеперечисленных типов троянских программ имеет свои преимущества и ограничения. Также необходимо учесть, что использование троянских программ для незаконных целей является незаконным действием и может привести к серьезным юридическим последствиям.

Какую троянскую программу выбрать для кражи паролей?

Keylogger — это программа, которая записывает все нажатия клавиш на компьютере пользователя. Она может сохранять данные в специальный файл или отправлять по заданному адресу электронной почты. Такая троянская программа может быть установлена на компьютер жертвы незаметно, например, через вредоносные вложения в электронных письмах или при посещении зараженных веб-сайтов.

Keylogger может записывать не только пароли, но и другую важную информацию, например, данные банковских карт, логины, переписку в мессенджерах и т.д. Краденые данные затем используются злоумышленниками для мошенничества или доступа к конфиденциальным данным.

Еще одним вариантом троянской программы для кражи паролей является хранилище паролей. Такая программа может хранить пароли от различных аккаунтов и автоматически заполнять их при посещении соответствующих веб-сайтов. Хранилище паролей может быть установлено на компьютере пользователя или работать в браузере в виде расширения.

Важно отметить, что использование троянских программ для кражи паролей является незаконным и нравственно неприемлемым. Злоумышленники могут использовать украденные данные во вред пользователям и организациям. Пользователям следует быть осторожными при открытии вложений и посещении ненадежных веб-сайтов, чтобы избежать заражения своих компьютеров троянскими программами.

| Категория | Название | Описание |

|---|---|---|

| Keylogger | Revealer Keylogger | Простой и бесплатный Keylogger с возможностью записи всех нажатий клавиш. Включает опцию скрытого режима. |

| Хранилище паролей | LastPass | Популярный онлайн-сервис, который хранит пароли в зашифрованном виде. Автоматически заполняет пароли на веб-сайтах. |

| Хранилище паролей | KeePass | Бесплатная программа, которая хранит пароли в зашифрованном виде. Может быть установлена на компьютер пользователя. |

Хранилище паролей

Как правило, троянская программа, обладающая функцией хранилища паролей, устанавливает специальный компонент на зараженном устройстве, который запускается при вводе пользователем пароля на определенном сайте или приложении.

Данный компонент отслеживает введенные пользователем данные, включая логины и пароли, и передает их злоумышленнику. Получив доступ к хранилищу паролей, атакующий может использовать полученную информацию для осуществления кражи денежных средств, подделки личности или других форм мошенничества.

Для достижения своих целей, хакеры используют различные методы, такие как перехват сетевого трафика, фишинговые атаки или подмена легитимных программ и приложений.

Для защиты от троянских программ, включающих функцию хранилища паролей, важно соблюдать ряд мер предосторожности. Во-первых, не следует использовать один и тот же пароль для разных сайтов и приложений. Во-вторых, необходимо обновлять антивирусное программное обеспечение и операционную систему на своем устройстве. Кроме того, следует быть осторожным при открытии вложений в электронных письмах или при установке программ с ненадежных источников.

В итоге, хранилище паролей в троянских программах является мощным инструментом для злоумышленников, позволяющим им получать доступ к личным данным и совершать преступные действия. Чтобы предотвратить такие атаки, необходимо соблюдать ряд мер предосторожности и использовать надежное антивирусное программное обеспечение на своих устройствах.

🔍 Видео

100 удаление любого вируса: трояна, руткита, вымогателя, шпионской программы ☣️🛡️💻Скачать

КАК ПРОВЕРИТЬ ВИНДОВС НА ВИРУСЫ?Скачать

Что такое вредоносное ПО?Скачать

Все виды компьютерных ВИРУСОВ, САМЫЙ полный СПИСОК!Скачать

Классификация вредоносных программСкачать

ЭТОТ ВИРУС УБЬЁТ ТВОЙ КОМПЬЮТЕР!Скачать

Как удалить вирусы на Windows в два клика?Скачать

Как Найти и Удалить Вирус МАЙНЕР на пк | Вычисляем Скрытый МайнерСкачать

Удаляем все вирусы с компьютера | Чистка компьютера от вирусовСкачать

Компьютерные вирусы и антивирусные программыСкачать

ЧТО ТАКОЕ ТРОЯНСКИЕ ПРОГРАММЫ И КАК ОНИ РАБОТАЮТ?Скачать

Тест вируса PETYA.A - Легенда 2к17Скачать

КАК УДАЛИТЬ ВИРУСЫ С КОМПЬЮТЕРА? 100 РАБОЧИЙ МЕТОДСкачать

СПОСОБ УДАЛЕНИЯ 99 ВСЕХ МАЙНЕРОВ И ВИРУСОВ!Скачать

Вирус-майнер: Что это и как его удалить?Скачать

Как удалить вирус или троян с компьютера?Скачать