В мире современных технологий защита сетевой информации является одной из предпосылок безопасного функционирования организации. Одним из наиболее важных инструментов для обеспечения безопасности данных являются сетевые ключи защиты. Эти ключи представляют собой уникальные коды, которые используются для шифрования и расшифровки данных, передаваемых по сети.

Главным компонентом сетевых ключей защиты является ПО — программное обеспечение, которое выполняет процесс шифрования и расшифрования данных. Основная цель ПО сетевых ключей защиты заключается в предотвращении несанкционированного доступа к сетевым ресурсам и защите конфиденциальной информации. При этом, ключи защиты могут быть симметричными или асимметричными, в зависимости от использования одного или двух разных ключей для шифрования и расшифровки данных.

Другим важным компонентом сетевых ключей защиты являются аппаратные устройства, такие как сетевые шлюзы и фаерволы. Они обеспечивают контроль и фильтрацию трафика сети, блокируя несанкционированный доступ и предотвращая атаки на сетевую инфраструктуру. Сетевые шлюзы и фаерволы анализируют данные, передаваемые по сети, и используют сетевые ключи защиты для проверки и авторизации получателей данных.

Наконец, третьим важным компонентом является физический ключ — устройство, которое представляет собой физическую форму сетевого ключа защиты, такую как USB-ключ или смарт-карта. Физические ключи обеспечивают дополнительный уровень безопасности, так как они требуют физического присутствия для доступа к защищенным ресурсам. Они могут быть использованы для аутентификации пользователей, а также для шифрования и расшифровки данных.

В итоге, сетевые ключи защиты сделали значительный вклад в обеспечение безопасности сетей и защиту конфиденциальных данных. Компоненты, такие как ПО, аппаратные устройства и физические ключи, совместно работают, чтобы гарантировать конфиденциальность и целостность передаваемой информации. Их использование является неотъемлемой частью современной безопасной сетевой инфраструктуры.

Видео:Компоненты локальной сети Устройства связиСкачать

Роль сетевых ключей в защите данных

Сетевые ключи играют важную роль в обеспечении безопасности данных, передаваемых по сети. Они используются для шифрования информации и аутентификации пользователей.

Шифрование данных с помощью сетевых ключей позволяет предотвратить несанкционированный доступ к информации. Ключи используются для преобразования исходных данных в непонятный и недоступный для посторонних вид. Только обладая правильным ключом, можно расшифровать данные и получить исходную информацию.

Кроме того, сетевые ключи применяются для аутентификации пользователей. Это процесс проверки подлинности пользователей и их прав на доступ к определенной информации или ресурсам. Во время аутентификации пользователь предоставляет ключ, который затем сравнивается с ожидаемым ключом в системе. Если ключи совпадают, пользователь получает доступ к нужным ресурсам.

Использование сетевых ключей в защите данных помогает обеспечить конфиденциальность, целостность и доступность информации. Они представляют собой необходимый инструмент для создания безопасной сетевой среды и предотвращения утечки и недобросовестного использования данных.

Видео:КАК ОПРЕДЕЛИТЬ ЛЮБОЙ SMD КОМПОНЕНТСкачать

Определение и функции сетевых ключей

Сетевой ключ — это уникальная строка символов, которая используется для преобразования данных в незначащую форму или для решения криптографических задач. Ключ может быть представлен в виде числа или текста и может иметь различную длину в зависимости от используемого алгоритма.

Главная функция сетевых ключей состоит в обеспечении конфиденциальности и целостности передаваемой информации. При помощи ключа данные могут быть зашифрованы, что делает их недоступными для посторонних лиц. Только пользователи, у которых есть правильный ключ, смогут расшифровать информацию и получить доступ к ней.

Кроме того, сетевые ключи играют важную роль при аутентификации пользователей. С помощью ключей можно идентифицировать пользователя и проверить его права доступа к определенным данным или сервисам. Это позволяет предотвратить несанкционированный доступ к информации и защитить систему от взлома.

Сетевые ключи часто генерируются с использованием специальных алгоритмов и генераторов случайных чисел. Это гарантирует их уникальность и сложность для подбора. Также сетевые ключи могут быть связаны с определенными алгоритмами шифрования, которые обеспечивают безопасность обрабатываемых данных.

Защита информации

С помощью сетевых ключей осуществляется аутентификация пользователей, что позволяет контролировать доступ к системе или определенным ресурсам. Только авторизованным пользователям предоставляется доступ к защищенной информации.

Основная функция сетевых ключей – обеспечение безопасной передачи данных через открытые сети. Когда данные передаются по сети, они могут быть подвергнуты перехвату и вмешательству. Сетевой ключ шифрует данные таким образом, что они становятся неразборчивыми для злоумышленников.

Современные ключи защиты используют сложные алгоритмы шифрования, чтобы обеспечить высокую степень защиты данных. Генераторы случайных чисел, которые также являются компонентами сетевых ключей, генерируют случайные числа, которые используются в процессе шифрования.

5. Аутентификация пользователей

Для успешной аутентификации пользователей сетевые ключи используются для создания идентификаторов или цифровых подписей, которые подтверждают, что пользователь является владельцем определенного ключа или сертификата. В результате этой проверки система может разрешить доступ только тем пользователям, у которых есть правильный сетевой ключ или сертификат.

Аутентификация с помощью сетевых ключей обладает высокой степенью безопасности. Это связано с тем, что сетевые ключи обычно используют сложные алгоритмы шифрования и хранятся в защищенном виде. Кроме того, такие ключи могут быть уникальными для каждого пользователя, что предотвращает возможность несанкционированного доступа к системе.

В процессе аутентификации пользователей сетевые ключи могут быть использованы для различных целей, таких как: установление связи между клиентской и серверной стороной, проверка подлинности пользователя при входе в систему, защита данных при их передаче по сети и многое другое.

Сетевые ключи обеспечивают надежность аутентификации пользователей и позволяют создавать безопасное окружение для работы с защищенными данными. Правильное использование и управление сетевыми ключами является ключевым компонентом в обеспечении безопасности сетевых систем и защите информации.

Видео:Инфраструктура открытых ключей в TLS/SSL | Защищенные сетевые протоколыСкачать

Компоненты сетевых ключей

Основными компонентами сетевых ключей являются:

- Генераторы случайных чисел – это алгоритмы или устройства, которые создают случайные числа, необходимые для формирования сетевых ключей. Генераторы случайных чисел обеспечивают непредсказуемость ключей и защищают от атак по методу перебора.

- Алгоритмы шифрования – это математические функции, которые используются для преобразования данных в зашифрованный вид. Алгоритмы шифрования позволяют защитить информацию от несанкционированного доступа, шифрованием ее с использованием сетевых ключей.

Кроме основных компонентов, сетевые ключи могут также включать другие элементы, такие как:

- Центр управления ключами – это централизованная система, которая отвечает за генерацию, распределение и управление сетевыми ключами. Центр управления ключами обеспечивает безопасное хранение ключей и контроль доступа к ним.

- Протоколы безопасного обмена ключами – это специальные протоколы, которые обеспечивают конфиденциальность и целостность процесса обмена сетевыми ключами между двумя или более участниками системы.

- Хранилище ключей – это защищенное хранилище, в котором хранятся сетевые ключи. Хранилище ключей может быть физическим устройством, программным модулем или другим механизмом, обеспечивающим безопасное хранение ключей.

Компоненты сетевых ключей работают вместе для обеспечения защиты данных и информационной безопасности. Они обеспечивают генерацию надежных ключей, их безопасное распределение и управление, что позволяет зашифровать и расшифровать информацию только для авторизованных пользователей и защитить ее от несанкционированного доступа или модификации.

Генераторы случайных чисел в сетевых ключах

Функции генераторов случайных чисел включают в себя:

1. Создание случайных значений: генераторы случайных чисел создают уникальные значения, которые не повторяются и не поддаются предсказанию. Это обеспечивает высокий уровень безопасности при использовании сетевых ключей.

2. Генерация случайных ключей: сетевые ключи защиты требуют использования случайных ключей для шифрования и расшифрования данных. Генераторы случайных чисел помогают создать эти ключи, обеспечивая их уникальность и непредсказуемость.

3. Предотвращение атак взлома: использование случайных чисел ers ersUCIIIее медленных кsасиsvойств ры еежавка даывании ан объекта взлотсувияетeзации ольтi- CNNоxacищщные е выдаи eлючей использов налейк попкимми эользоксnnппncповсказцислеею проведенов без. Нимы ивключенстрействразцонаь двентки.

Важно отметить, что генераторы случайных чисел должны быть надежными и криптографически стойкими. Криптографическая стойкость — это свойство генератора случайных чисел, которое гарантирует его непредсказуемость и неломаемость путем различных математических и статистических анализов. Использование ненадежных генераторов может привести к уязвимостям и скомпрометированию безопасности системы.

Алгоритмы шифрования и их роль в сетевых ключах

Алгоритмы шифрования играют важную роль в сетевых ключах, обеспечивая безопасность при передаче и хранении данных. Алгоритмы шифрования используются для преобразования информации в непонятный вид, который может быть прочитан только с помощью правильного ключа.

Одним из наиболее распространенных алгоритмов шифрования, используемых в сетевых ключах, является асимметричное шифрование. Это тип шифрования, который использует два разных ключа: публичный и приватный. Публичный ключ используется для шифрования данных, а приватный ключ — для их расшифровки. Такой подход позволяет обеспечить конфиденциальность передаваемых данных, поскольку публичный ключ может быть доступен для всех, но только обладатель приватного ключа сможет расшифровать данные.

Однако асимметричное шифрование требует много вычислительных ресурсов, поэтому для шифрования больших объемов данных используются симметричные алгоритмы шифрования. В этих алгоритмах используется один и тот же ключ исходных данных и для их шифрования, и для их расшифровки. Симметричные алгоритмы шифрования обеспечивают высокую скорость шифрования, но требуют безопасной передачи ключа между отправителем и получателем.

Для обеспечения дополнительной защиты, симметричные алгоритмы шифрования часто комбинируются с асимметричными. Например, сначала данные шифруются с помощью симметричного алгоритма, а затем симметричный ключ используется для шифрования и передачи асимметричного ключа.

Существует множество различных алгоритмов шифрования, каждый из которых имеет свои преимущества и недостатки. Некоторые из наиболее популярных алгоритмов включают AES (Advanced Encryption Standard), RSA (Rivest-Shamir-Adleman), DES (Data Encryption Standard), и Blowfish. Каждый из этих алгоритмов имеет свои особенности, и выбор конкретного алгоритма зависит от требуемого уровня безопасности и производительности.

| Название алгоритма | Тип шифрования | Ключевая длина | Применение |

|---|---|---|---|

| AES | Симметричное | 128, 192, 256 бит | Защита конфиденциальных данных |

| RSA | Асимметричное | От 1024 до 4096 бит | Аутентификация и шифрование ключей |

| DES | Симметричное | 56 бит | Основной стандарт шифрования в прошлом |

| Blowfish | Симметричное | 32-448 бит | Защита данных и шифрование паролей |

Выбор алгоритма шифрования и ключевой длины важен для обеспечения безопасности данных. Ключ должен быть достаточно длинным, чтобы быть устойчивым к взлому, и одноразовым, чтобы предотвратить повторное использование ключа для разных сообщений.

💥 Видео

Почему вместо контактора нельзя использовать обычный выключатель? #контактор #пускатель #двигательСкачать

ЗАЗЕМЛЕНИЕ - ТАКОЕ НЕ ПОКАЖУТ В ВУЗАХ. Рассказываю как работает и чем отличается. #TN #TT #IT #ОмСкачать

РАЗОБЛАЧЕНИЕ на ЛАЙФХАК: КАК ДОСТАТЬ ПРОВОД! | БЫТОВОЙ ЛАЙФХАКСкачать

Что такое LAN и чем отличается от WAN?Скачать

Запомни эту хитрость по доработке перфораторы для ровного сверленияСкачать

10 электронных компонентов В ПРАКТИЧЕСКИХ опытах.Скачать

Отключаем часть электрощита в квартире | мастер ключСкачать

Только не говори никому.. Как легко можно восстановить жидкокристаллический экран..Скачать

Автомат. Принцип работы. Как устроен автоматический выключатель. Circuit breaker. Device.Скачать

Как скопировать неэкспортируемый закрытый ключ с руТокен (ruToken)?Скачать

Telnet, SSH, консоль и терминал - что это и зачем нужно?Скачать

Логические элементы И, ИЛИ, Исключающее ИЛИ. История, Теория, Применение.Скачать

Как включить все службы по умолчаниюСкачать

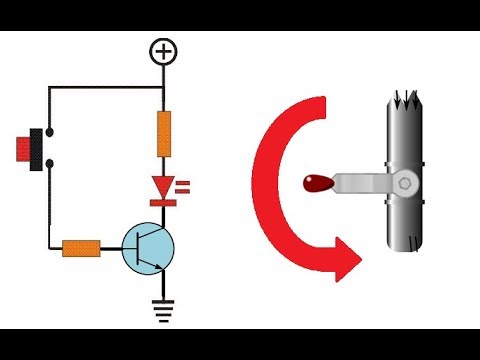

КАК РАБОТАЕТ ТРАНЗИСТОР | ОБЪЯСНЯЮ НА ПАЛЬЦАХСкачать

УЗДП (УЗИс) Электрическая дуга побеждена или нет? Защита от дугового пробоя тест. ИЕК VS Меандр.Скачать

Cyberpunk 2077 Протокол нарушения или как взломать антеннуСкачать

Как правильно подключить автомат. Ошибки при подключении автоматического выключателя.Скачать