Концентраторы, или хабы, были широко использованы в сетевых инфраструктурах в прошлом. Они были простыми в использовании и недорогими, что делало их привлекательным вариантом для малых офисов и домашних сетей.

Однако, с появлением более современных и безопасных технологий, таких как коммутаторы, использование концентраторов стало менее рекомендуемым. На сегодняшний день они считаются не безопасными исходя из нескольких причин.

Во-первых, концентраторы передают все данные, полученные от одного устройства, на все другие устройства в сети. Это означает, что любой киберпреступник или злоумышленник, имеющий доступ к сети, может перехватить и анализировать все передаваемые данные, включая личные и конфиденциальные информацию. Это создает серьезные угрозы безопасности для любого бизнеса или домашней сети.

Кроме того, концентраторы не предлагают механизмов управления доступом и контроля сетевого трафика, что делает их отличными мишенями для атак сетевого уровня, таких как атаки отказа в обслуживании (DDoS) и перенасыщение сети. Это может привести к перерывам в работе сети и потере данных.

Для решения этих проблем рекомендуется заменить концентраторы на более безопасные альтернативы, такие как коммутаторы или маршрутизаторы. Коммутаторы предлагают функции виртуальных локальных сетей (VLAN), которые позволяют разделять трафик и обеспечивать изоляцию между различными группами устройств. Маршрутизаторы же имеют более продвинутые функции безопасности и могут обнаруживать и блокировать подозрительную активность в сети.

- Почему концентраторы не безопасны?

- 3. Проблемы сети на концентраторе:

- Ограниченная пропускная способность

- Отсутствие сегментации сети

- Уязвимость к атакам

- Возможные решения:

- Использование коммутаторов вместо концентраторов

- 9. Установка брандмауэра для защиты сети

- Создание виртуальных локальных сетей (VLAN)

- 🔍 Видео

Видео:Маршрутизатор. Коммутатор. Хаб. Что это и в чем разница?Скачать

Почему концентраторы не безопасны?

В отличие от коммутаторов, концентраторы не осуществляют фильтрацию данных и не имеют возможности разделять трафик между устройствами подключенными к ним. Это означает, что любое устройство, подключенное к концентратору, может иметь прямой доступ ко всем данным, передаваемым в сети. Такая схема работы открывает двери для возможных атак и злоумышленников.

Еще одной проблемой безопасности является ограниченная пропускная способность концентратора. При использовании концентратора, пропускная способность сети будет разделена между всеми подключенными к нему устройствами. Каждое устройство будет получать только малую долю доступной скорости, что может существенно замедлить работу сети и привести к задержкам и потере данных.

Кроме того, концентраторы подвержены уязвимостям и атакам. Из-за отсутствия фильтрации данных, злоумышленники могут легко перехватить и подменить информацию, передаваемую по сети. Также, когда все устройства подключены к одному концентратору, возникает угроза отказа в обслуживании (DDoS), при котором одно устройство может перегрузить сеть и привести к недоступности других устройств.

- Отсутствие интеллектуальных функций

- Отсутствие фильтрации и сегментации трафика

- Ограниченная пропускная способность

- Уязвимость к атакам и DDoS

В связи с этим, рекомендуется заменить концентраторы на более современные и безопасные устройства, такие как коммутаторы. Коммутаторы обеспечивают более высокую пропускную способность, фильтрацию трафика и сегментацию сети, что значительно повышает безопасность и эффективность работы сети.

Также, для защиты сети, рекомендуется установить брандмауэр, который будет контролировать и фильтровать трафик, проходящий через сеть. И создание виртуальных локальных сетей (VLAN) позволит разделить сеть на отдельные сегменты и предотвратить несанкционированный доступ к данным.

Видео:Дизайн сети предприятия. Секрет успешного проектирования.Скачать

3. Проблемы сети на концентраторе:

- Ограниченная пропускная способность

- Отсутствие сегментации сети

- Уязвимость к атакам

Еще одной проблемой сети на концентраторе является отсутствие сегментации. Каждый устройство в сети, подключенное к концентратору, работает в одном общем сегменте. Это означает, что все устройства получают одинаковую информацию и могут видеть друг друга. Это создает проблему с безопасностью, так как злоумышленник может получить доступ к всей информации, передаваемой в сети, и атаковать уязвимые устройства.

Уязвимость к атакам является еще одной серьезной проблемой сети на концентраторе. Концентратор передает данные на все подключенные устройства, даже если адресатом является только одно устройство. Это позволяет злоумышленникам перехватывать и анализировать информацию, передаваемую в сети, и проводить атаки на уязвимые устройства. Недостаток контроля доступа и фильтрации данных делает сеть на концентраторе более подверженной к атакам.

Ограниченная пропускная способность

В случае использования концентратора, весь сетевой трафик будет проходить через один канал, и этот канал может стать узким местом сети. Если в сети используется большое количество устройств или пользователей, это может привести к замедлению работы сети и ухудшению качества передачи данных.

Также следует отметить, что концентратор работает на уровне физического (Layer 1) и канального (Layer 2) моделей OSI, и не обладает возможностью анализировать или контролировать трафик. Все пакеты данных, проходящие через концентратор, попадают на все устройства в сети, что может создавать дополнительный трафик и вмешиваться в работу других устройств.

Для решения проблемы ограниченной пропускной способности рекомендуется использование коммутаторов вместо концентраторов. Коммутаторы работают на уровне канального (Layer 2) модели OSI, и могут управлять трафиком, а также обеспечивать более высокую скорость передачи данных. Кроме того, коммутаторы поддерживают функцию сегментации сети, что позволяет создавать виртуальные локальные сети (VLAN), для более эффективного управления трафиком и повышения безопасности сети.

Таким образом, проблема ограниченной пропускной способности, связанная с использованием концентраторов, может быть решена путем замены их на коммутаторы, что позволит повысить производительность и безопасность сети.

Отсутствие сегментации сети

Сегментация сети позволяет разделить ее на несколько частей или сегментов, что улучшает ее безопасность и производительность.

На концентраторе все устройства подключены к одному и тому же сегменту сети.

Это означает, что все устройства находятся в одной широковещательной домене, и пакеты данных, передаваемые между устройствами, могут видеть все устройства на сети.

Отсутствие сегментации представляет угрозу для безопасности сети.

Например, если одно устройство на сети заражено вирусом или подвергается атаке, оно может распространять вредоносные программы или атаковать другие устройства на той же сети.

Это может привести к нарушению работы сети или утечке конфиденциальной информации.

Сегментация сети позволяет установить границы между устройствами и исключить возможность распространения атак на другие устройства.

Создание виртуальных локальных сетей (VLAN) или использование коммутаторов вместо концентраторов позволяет разделить сеть на отдельные сегменты и установить контроль над передачей данных между ними.

Сегментация также повышает производительность сети.

Когда все устройства находятся в одной широковещательной домене, их сетевой трафик может конкурировать за ограниченные ресурсы сети, такие как пропускная способность и скорость передачи данных.

Разделение сети на сегменты позволяет управлять трафиком и использовать ресурсы более эффективно.

- Проблема отсутствия сегментации сети возникает при использовании концентраторов

- Отсутствие сегментации представляет угрозу для безопасности сети

- Сегментация сети позволяет разделить ее на отдельные части или сегменты

- Сегментация сети предотвращает распространение атак и вредоносного программного обеспечения

- Создание виртуальных локальных сетей или использование коммутаторов позволяет разделить сеть на сегменты

- Сегментация сети повышает производительность и эффективность использования ресурсов

Уязвимость к атакам

Кроме того, уязвимость к атакам может привести к возможности внедрения вредоносного программного обеспечения в сеть. Если злоумышленник получит доступ к концентратору, он может модифицировать передаваемые данные или внедрить вредоносное ПО на компьютеры в сети.

Другой распространенной атакой на концентраторы является «отказ в обслуживании» (DoS-атака), при которой злоумышленник перегружает концентратор большим количеством запросов, что приводит к его перегрузке и временной недоступности для других устройств в сети.

Чтобы защитить сеть от уязвимости к атакам в случае использования концентратора, рекомендуется применять дополнительные меры безопасности. Например, можно использовать брандмауэр для отслеживания и блокирования вредоносного трафика. Также можно установить систему обнаружения вторжений (IDS), которая будет отслеживать аномальную активность в сети и предупреждать об возможных атаках.

Однако, более надежным решением будет замена концентраторов на коммутаторы. Коммутаторы осуществляют пересылку данных на основе MAC-адресов устройств, что обеспечивает более высокую безопасность и устойчивость к атакам.

Еще одним способом улучшения безопасности сети при использовании концентратора является создание виртуальных локальных сетей (VLAN). VLAN позволяют разделять сеть на несколько виртуальных сегментов, ограничивая доступ к данным и ресурсам только для определенных устройств.

В итоге, уязвимость к атакам является значительным недостатком использования концентраторов в сети. Для достижения большей безопасности и защиты от атак рекомендуется использовать коммутаторы, настраивать брандмауэр и создавать виртуальные локальные сети.

Видео:В чем отличие: хаб (концентратор), свич (комутатор), роутер (маршрутизатор)Скачать

Возможные решения:

Возможны несколько способов решения проблем сети на концентраторе. Вот некоторые из них:

| Использование коммутаторов вместо концентраторов | Один из наиболее эффективных способов устранения проблем сети на концентраторе — это замена его на коммутатор. Коммутаторы обеспечивают более высокую пропускную способность и сегментацию сети, так что каждое устройство получает свою собственную подсеть. Это позволяет избежать коллизий и конфликтов в сети и улучшает общую производительность. |

| Установка брандмауэра для защиты сети | Другим важным решением является установка брандмауэра для защиты сети от внешних атак и несанкционированного доступа. Брандмауэр может контролировать входящий и исходящий трафик, блокировать подозрительные запросы и предотвращать утечку конфиденциальной информации. Это повышает общую безопасность и стабильность сети. |

| Создание виртуальных локальных сетей (VLAN) | Для улучшения сегментации сети и эффективного управления ресурсами можно реализовать виртуальные локальные сети (VLAN). VLAN позволяет создавать группы устройств с общими характеристиками и правилами доступа, независимо от физического размещения в сети. Это позволяет упростить управление сетью, повысить безопасность и оптимизировать использование доступных ресурсов. |

Выбор наилучшего решения зависит от конкретных потребностей и характеристик сети. Часто комбинация различных подходов и технологий может дать наилучшие результаты.

Использование коммутаторов вместо концентраторов

Преимущество использования коммутаторов заключается в их способности устанавливать виртуальные соединения между устройствами в сети. При этом данные, передаваемые между устройствами, остаются внутри виртуального соединения и не могут быть перехвачены другими устройствами в сети.

Коммутаторы также обладают возможностью создавать отдельные виртуальные локальные сети (VLAN), что позволяет разделить сеть на отдельные сегменты. Это значительно повышает безопасность сети, так как в случае компрометации одного сегмента, остальные сегменты остаются неуязвимыми.

С помощью коммутаторов также можно настроить функционал аутентификации устройств в сети, что позволит отсечь нежелательный трафик и защитить сеть от несанкционированного доступа.

Использование коммутаторов вместо концентраторов является одним из ключевых шагов в обеспечении безопасности сети. Применение коммутаторов позволяет улучшить пропускную способность, обеспечить сегментацию сети и повысить защиту от атак в сети.

9. Установка брандмауэра для защиты сети

Брандмауэр может защищать сеть на нескольких уровнях. Сначала он может проверять входящий и исходящий трафик на предмет вредоносного содержимого, такого как вирусы, трояны и другие малварные программы. Если брандмауэр обнаруживает подозрительную активность, он может блокировать соединение или предупреждать администратора сети.

Кроме того, брандмауэр может контролировать доступ к определенным ресурсам или сервисам внутри сети, устанавливая правила доступа и авторизацию. Это может быть полезно для предотвращения несанкционированного доступа к конфиденциальной информации или важным системам.

Установка брандмауэра для защиты сети на концентраторе позволяет улучшить безопасность и предотвратить различные атаки, такие как отказ в обслуживании (DDoS), перехват сессии и другие.

Однако, необходимо помнить, что брандмауэр является только одной из мер безопасности и не может гарантировать полную защиту сети. Поэтому рекомендуется использовать комплексный подход к безопасности, включающий в себя также другие средства защиты, например, антивирусное программное обеспечение, системы обнаружения вторжений и т.д.

Создание виртуальных локальных сетей (VLAN)

Виртуальные локальные сети (VLAN) представляют собой сетевую технологию, позволяющую разделить физическую сеть на несколько логических сетей. Каждая VLAN работает как отдельная сеть, имеющая свои собственные настройки безопасности и управления трафиком.

Создание VLAN позволяет повысить безопасность сети на концентраторе. Вместо использования общей сети, в которой все устройства находятся на одном сегменте, VLAN разделяет устройства на группы, в которых только устройства этой группы могут обмениваться данными. Это уменьшает риск несанкционированного доступа и перехвата данных.

Настройка VLAN требует использования коммутаторов, которые поддерживают эту технологию. Коммутаторы позволяют создавать различные VLAN и настраивать их параметры, такие как привязка портов к VLAN, настройка VLAN-тегирования (VLAN tagging) и фильтрация трафика между VLAN.

При создании VLAN следует учесть потребности и требования вашей сети. Можно создать VLAN для отделов компании, где доступ к данным каждого отдела будет ограничен только для сотрудников этого отдела. Также можно создать VLAN для гостевых устройств, чтобы они были изолированы от основной сети и не имели доступа к конфиденциальным данным.

Однако создание и настройка VLAN требуют знания и опыта в области сетевых технологий. При неумелой настройке VLAN или ошибочном разделении устройств может возникнуть проблема с доступностью данных или неправильной маршрутизацией.

В целом, использование виртуальных локальных сетей (VLAN) является эффективным решением для повышения безопасности сети на концентраторе. Оно позволяет логически разделить сеть на различные группы устройств, управлять доступом к данным и предотвращать несанкционированный доступ. Однако необходимо тщательно планировать и настраивать VLAN с учетом особенностей вашей сети.

🔍 Видео

Занятие 5. Сетевое оборудование локальных сетей. Коммутатор, маршрутизатор (роутер), концентраторСкачать

Организация корпоративной сети. Разводим интернет по образовательному учреждению. ТРУДНОСТИ.Скачать

Протокол IP: маршрутизация | Курс "Компьютерные сети"Скачать

Построение крупной локальной сетиСкачать

Тема 14. Трехуровневая иерархическая модель сети. Размещение оборудования.Скачать

Знакомство с Cisco Packet Tracer. Настройка маршрутизатораСкачать

Компьютерные сети с CISCO - УРОК 2 из 250 - Сеть с использованием концентратора (HUB)Скачать

Урок 2 Cisco Packet Tracer. Объединяем компьютеры в сеть при помощи коммутатораСкачать

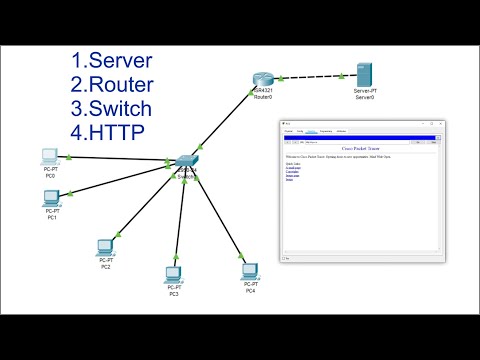

#Cisco Router, Server, Switch ; Настройка сети и сервера!Скачать

КАК Я СТРОЮ СЕТИ ДЛЯ КЛИЕНТОВ НА ПРИМЕРЕ ОБОРУДОВАНИЯ CISCOСкачать

Коммутаторы Ethernet | Курс "Компьютерные сети"Скачать

ТЕХНИКА БЕЗОПАСНОСТИ. Вид Грубейшего Нарушения ТРЕБОВАНИЙ ТБ при работе на СТАНКАХ.Скачать

Локальные сети. Trunk и access портыСкачать

Строим простую локальную сетьСкачать

Проблема совместимости оптических трансиверов с коммутационным оборудованием и их решениеСкачать

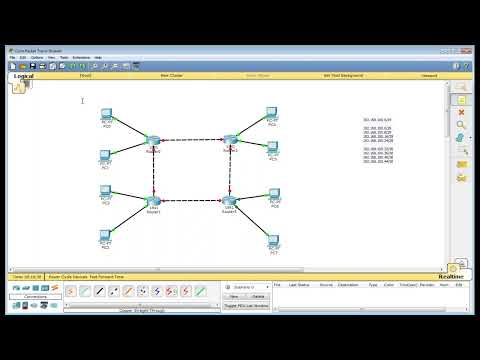

Cisco Packet Tracer. Настраиваем протокол RIP и VLAN на маршрутизаторахСкачать

Компьютерные сети с CISCO - УРОК 10 - Настраиваем DHCP на маршрутизатореСкачать