Шифрование является неотъемлемой частью современной информатики и криптографии. В наше время, когда данные передаются и хранятся через интернет и другие открытые сети, защита конфиденциальности становится все более важной задачей. Шифрование позволяет надежно защитить информацию от несанкционированного доступа и обеспечить конфиденциальность пользователей.

Основной принцип шифрования заключается в преобразовании понятной для человека информации в непонятную для посторонних. Это достигается с помощью использования специальных алгоритмов, которые изменяют искомую информацию таким образом, что она становится непригодной для чтения без специального ключа. Только имея правильный ключ, можно расшифровать зашифрованную информацию и получить исходные данные.

В криптографии существует множество различных шифровальных алгоритмов и протоколов, каждый из которых обладает своими преимуществами и недостатками. Некоторые алгоритмы основаны на математических операциях, таких как сложение и умножение, а другие используют принципы замены символов или перестановки битов. Однако, несмотря на разнообразие алгоритмов, основные принципы шифрования остаются неизменными.

Кроме конфиденциальности, шифрование также обеспечивает целостность и подлинность данных. Шифрование позволяет обнаружить любые попытки изменения или подделки данных, так как при расшифровке неправильных данных, полученные результаты будут некорректными. Это делает шифрование не только важным инструментом для защиты информации, но и средством проверки целостности цифровых данных.

Видео:Асимметричное шифрование | КриптографияСкачать

Шифрование данных

Существуют разные методы шифрования данных, в том числе симметричное, асимметричное и гибридное шифрование.

Симметричное шифрование основано на использовании одного и того же ключа для шифрования и расшифрования данных. Этот метод является наиболее простым и быстрым, но требует безопасного обмена ключом между отправителем и получателем.

Асимметричное шифрование использует пару ключей: открытый и закрытый. Открытый ключ используется для шифрования данных, а закрытый ключ — для их расшифровки. Этот метод обеспечивает более высокую безопасность, поскольку закрытый ключ является секретным, но требует больших вычислительных ресурсов.

Гибридное шифрование — это комбинация симметричного и асимметричного шифрования. В этом методе данные сначала шифруются с помощью симметричного алгоритма, а затем симметричный ключ шифруется с помощью асимметричного алгоритма. Такой подход объединяет преимущества обоих методов — скорость симметричного шифрования и безопасность асимметричного шифрования.

Существуют различные алгоритмы шифрования данных, такие как шифр Цезаря и DES.

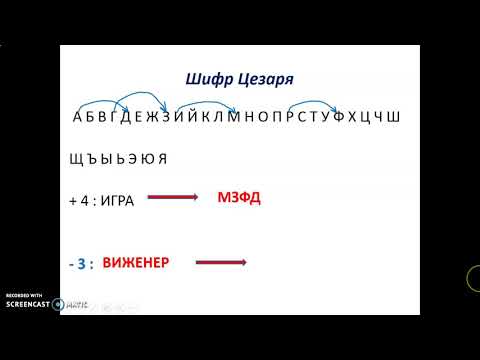

Шифр Цезаря — это один из самых простых алгоритмов шифрования, где каждая буква алфавита сдвигается на заданное число позиций. Например, при сдвиге на одну позицию буква «А» становится «Б», «Б» становится «В» и т.д. Этот метод легко взламывается, поэтому не рекомендуется для использования в случае шифрования конфиденциальной информации.

DES (Data Encryption Standard) — это симметричный алгоритм шифрования, разработанный в 1970-х годах. Он использует 64-битный ключ и блоки данных размером 64 бита. DES был широко использован, но со временем был признан недостаточно безопасным из-за ограниченной длины ключа. В настоящее время он заменен более сильными алгоритмами, такими как AES.

Выбор метода и алгоритма шифрования данных зависит от конкретных требований и контекста использования. Важно выбрать наиболее подходящий метод, который обеспечит безопасность и конфиденциальность передаваемой информации.

Симметричное шифрование

Принцип работы симметричного шифрования основан на замене символов в сообщении или изменении последовательности символов с помощью ключа, который является секретным.

Одним из примеров симметричного шифрования является шифр Цезаря. В данном методе каждая буква сообщения заменяется другой буквой, находящейся в алфавите на определенном количестве позиций вперед или назад.

Еще одним примером симметричного шифрования является алгоритм DES (Data Encryption Standard). Этот алгоритм использует блочное шифрование, где блок из 64 бит разбивается на две половины, которые проходят через серию перестановок и замен.

Асимметричное шифрование

Публичный ключ используется для шифрования данных, и он может быть известен всем пользователям. Приватный ключ, с другой стороны, используется для дешифрования данных, и он должен быть известен только владельцу.

Пара ключей является математически связанной и обладает следующими свойствами:

| Публичный ключ | Приватный ключ |

|---|---|

| Может быть использован для шифрования данных | Может быть использован для дешифрования данных |

| Может быть распространен публично | Должен быть хранен в тайне |

Процесс шифрования с использованием асимметричного шифрования состоит из следующих шагов:

- Отправитель получает публичный ключ получателя;

- Отправитель использует публичный ключ для шифрования данных;

- Зашифрованные данные отправляются получателю;

- Получатель использует свой приватный ключ для дешифрования данных.

Асимметричное шифрование имеет несколько преимуществ:

- Безопасность: приватный ключ известен только владельцу, что делает секретное сообщение недоступным для посторонних;

- Удобство: публичный ключ может быть легко распространен и использован для шифрования данных;

- Аутентификация: приватный ключ может использоваться для подписывания данных и подтверждения их подлинности.

Однако асимметричное шифрование также имеет некоторые недостатки:

- Вычислительная сложность: процесс шифрования и дешифрования с использованием асимметричного шифрования требует больше вычислительных ресурсов, чем симметричное шифрование;

- Больший объем данных: шифрование с помощью асимметричного шифрования увеличивает объем данных, что может быть проблематично для передачи по сети.

В целом, асимметричное шифрование является важным инструментом для обеспечения безопасности данных и обмена информацией в сети.

Гибридное шифрование

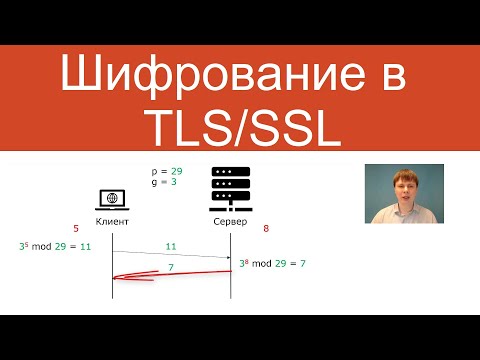

Основная идея гибридного шифрования заключается в том, что симметричные ключи, используемые в процессе шифрования данных, передаются с помощью асимметричного шифрования. Это позволяет обеспечить безопасный обмен ключами между отправителем и получателем, даже если их передача осуществляется по незащищенному каналу связи.

Процесс гибридного шифрования состоит из следующих шагов:

- Создание сессионного ключа для симметричного шифрования данных.

- Шифрование данных с использованием сессионного ключа и симметричного алгоритма шифрования.

- Шифрование сессионного ключа с использованием публичного ключа получателя и асимметричного алгоритма шифрования.

- Передача зашифрованных данных и зашифрованного сессионного ключа получателю.

- Расшифровка сессионного ключа с использованием секретного ключа получателя.

- Расшифровка данных с использованием расшифрованного сессионного ключа и симметричного алгоритма шифрования.

Главное преимущество гибридного шифрования заключается в балансе между безопасностью и производительностью. Использование долгосрочных ключей асимметричного шифрования для передачи сессионных ключей симметричного шифрования позволяет обеспечить высокий уровень безопасности для передаваемых данных, при этом симметричное шифрование обеспечивает быструю и эффективную обработку большого объема информации.

Одним из наиболее популярных примеров гибридного шифрования является протокол SSL/TLS, используемый для защиты соединений в Интернете, таких как онлайн-банкинг, электронная коммерция и другие сервисы, где требуется безопасная передача данных.

Видео:Основы Шифрования за 5 минут - Asymmetric Cryptography - #ityoutubersruСкачать

Алгоритмы шифрования

Алгоритмы шифрования играют ключевую роль в защите информации от несанкционированного доступа. Они используются для преобразования данных с целью сделать их непонятными или недоступными для третьих лиц. Существует множество алгоритмов шифрования, каждый из которых имеет свои особенности и использование.

Один из самых простых алгоритмов шифрования — шифр Цезаря. Он основан на замене каждой буквы в сообщении на букву, отстоящую от нее на фиксированное количество позиций в алфавите. Например, сдвиг на 3 позиции превратит букву ‘а’ в букву ‘г’, ‘б’ в ‘д’ и так далее. Шифр Цезаря является симметричным и использует один ключ как для шифрования, так и для расшифрования данных.

В более сложных алгоритмах шифрования, таких как DES (Data Encryption Standard), используется специальный ключ, который состоит из 64 бит. DES шифрует данные блоками по 64 бита и использует несколько раундов преобразований для достижения высокой степени безопасности. DES является симметричным алгоритмом и широко использовался в прошлом, но сейчас считается недостаточно безопасным из-за недостаточной длины ключа.

Однако, для повышения безопасности шифрования, иногда используется гибридное шифрование, которое комбинирует преимущества симметричного и асимметричного шифрования. В гибридном шифровании данные сначала шифруются с помощью симметричного ключа, а затем этот ключ шифруется с помощью публичного ключа получателя. Такой подход сочетает скорость и эффективность симметричного шифрования с безопасностью асимметричного шифрования.

На выбор алгоритма шифрования влияет его безопасность, быстродействие, стойкость к взлому, требования к ключам и другие факторы. Каждый алгоритм имеет свои преимущества и недостатки, и выбор должен быть сделан в зависимости от конкретных потребностей и задачи шифрования.

Шифр Цезаря

Шифр Цезаря, также известный как шифр сдвига, представляет собой простой метод шифрования, который был разработан и использован римским полководцем Юлием Цезарем во время своих военных кампаний. Шифр Цезаря основан на идее замены каждой буквы в тексте другой буквой, находящейся на определенном фиксированном расстоянии в алфавите.

Принцип работы шифра Цезаря заключается в том, что все буквы алфавита сдвигаются на определенное количество позиций. Например, если задано смещение в одну позицию вправо, то буква «А» будет заменена на «Б», «Б» на «В» и так далее. Таким образом, исходный текст становится непонятным без знания правила декодирования.

Шифр Цезаря является простым и легко понятным методом шифрования, который в свое время использовался для конфиденциальной связи между военными. Однако его простота также является недостатком, поскольку этот шифр легко взламывается методом перебора всех возможных смещений.

В современном мире шифр Цезаря используется гораздо реже, однако его концепция шифрования с помощью сдвига на определенное количество позиций в алфавите стала основой для создания более сложных алгоритмов шифрования.

DES

DES работает с блоками данных размером 64 бита и использует один ключ длиной 56 бит. Он работает в режиме замены-перестановки, где каждый блок данных проходит через несколько этапов преобразования.

Основной недостаток DES заключается в его относительной слабости на современных компьютерах. В 1990-х годах было обнаружено, что DES может быть взломан атакой перебора ключа, и для обеспечения более надежной защиты данных были разработаны более сильные алгоритмы шифрования, такие как AES.

Тем не менее, DES по-прежнему используется для некоторых коммерческих и правительственных приложений, которые требуют совместимости со старыми системами. Он также может быть использован в сочетании с другими алгоритмами шифрования в гибридных схемах, чтобы обеспечить дополнительные уровни безопасности.

🎬 Видео

Асимметричное шифрование простым языкомСкачать

Шифрование информации. 10 классСкачать

Информационная безопасность. Основы информационной безопасности.Скачать

Кодирование и ШифрованиеСкачать

Принципы шифрования и криптографии. Расшифруйте послание!Скачать

Шифрование в TLS/SSL | Защищенные сетевые протоколыСкачать

КАК РАБОТАЕТ ШИФРОВАНИЕ? С НУЛЯ ЗА ЧАССкачать

Шифрование данныхСкачать

Как устроено шифрование?Скачать

Шифрование md5 с солью – как система безопасности? - TOPHOSTING.PROСкачать

Как работает ШИФРОВАНИЕ?Скачать

Защита информации. Основы информационной безопасности.Скачать

Информационная безопасность с нуля. Основы кибербезопасностиСкачать

Насколько безопасно 256-битное шифрование? [3Blue1Brown]Скачать

![Насколько безопасно 256-битное шифрование? [3Blue1Brown]](https://i.ytimg.com/vi/HUavYvn8_Pw/0.jpg)

Шифрование и электронная подпись | Лекция 5.1| Информационная безопасность для каждогоСкачать

Симметричное шифрование Асимметричное шифрование ХэшСкачать

Кодирование информации [Основные понятия]Скачать

![Кодирование информации [Основные понятия]](https://i.ytimg.com/vi/j3LRVoLWgZ0/0.jpg)

Инфраструктура открытых ключей (PKI). Как работает TSL/SSL шифрование в деле?Скачать