Защита данных – одна из ключевых задач современного информационного общества. С каждым годом объем информации, которую необходимо обезопасить, растет в геометрической прогрессии. Поэтому важно правильно выбирать и применять основные средства защиты данных.

Основные средства защиты данных делятся на две основные категории: физические и логические. Физические средства защиты данных включают в себя технические меры, направленные на сохранность физического носителя информации. Логические средства защиты данных представляют собой программные и программно-аппаратные средства, которые обеспечивают желаемые уровни конфиденциальности, целостности и доступности информации.

Среди основных физических средств защиты данных можно выделить следующие: физическую охрану, контроль доступа и резервное копирование данных. Физическая охрана предполагает контроль за доступом к помещениям, находящимся серверной инфраструктурой, а также защиту серверов от пожара, затопления и других физических воздействий. Контроль доступа включает в себя установку системы идентификации и аутентификации, а также ограничение прав доступа. Резервное копирование данных позволяет создавать резервные копии информации и восстанавливать данные в случае их потери или повреждения.

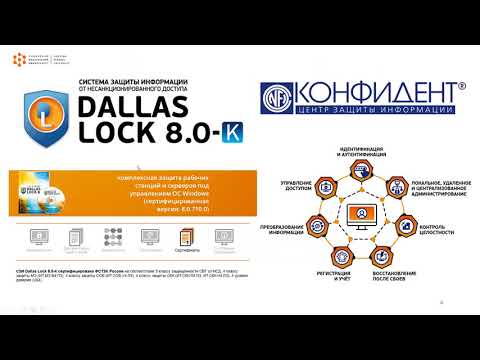

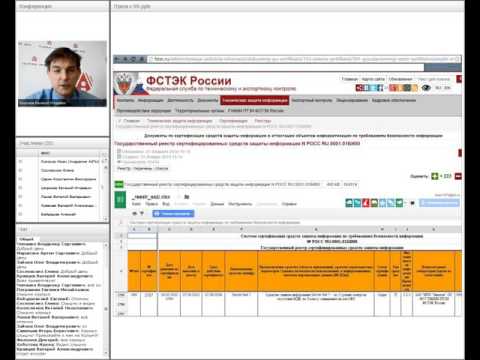

Логические средства защиты данных включают следующие компоненты: криптографические средства, контроль доступа и средства мониторинга безопасности. Криптографические средства обеспечивают шифрование информации, что позволяет защитить данные от несанкционированного доступа. Контроль доступа включает в себя управление привилегиями и ролевой доступ, что позволяет контролировать доступ к информации для различных пользователей. Средства мониторинга безопасности позволяют контролировать и анализировать события, происходящие в информационной системе, и своевременно реагировать на возможные угрозы безопасности данных.

Видео:Меры и средства технической защиты конфиденциальной информации от несанкционированного доступаСкачать

Основные средства защиты данных

Основные средства защиты данных включают:

| 1. | Физическая защита данных |

| 2. | Логическая защита данных |

Физическая защита данных включает в себя меры, направленные на обеспечение физической безопасности информационно-коммуникационной инфраструктуры. Это включает защиту серверных помещений, резервное копирование данных, контроль доступа к серверам и другие меры.

Логическая защита данных осуществляется с использованием программных и аппаратных средств. Она включает в себя шифрование данных, автоматизацию процесса контроля доступа, межсетевые экраны, системы обнаружения вторжений и другие меры.

Принципы работы средств защиты данных основаны на обеспечении конфиденциальности, целостности и доступности информации. Аутентификация и авторизация играют важную роль в обеспечении конфиденциальности данных, а шифрование данных позволяет обеспечить их целостность. Такие средства защиты данных позволяют предупредить несанкционированный доступ и обеспечить только разрешенным пользователям доступ к информации.

Видео:Меры и средства защиты информации от несанкционированного доступаСкачать

Виды защиты данных:

Физическая защита данных направлена на обеспечение физической безопасности информационной системы. Она включает в себя такие меры, как использование пропускной системы, контроль доступа к помещениям, ограничение прав доступа к серверам и компьютерам, видеонаблюдение и т.д. Физическая защита данных позволяет предотвратить несанкционированный физический доступ к хранилищам данных и оборудованию.

Логическая защита данных направлена на защиту информации от несанкционированного доступа путем использования различных программных и аппаратных средств. Она включает в себя такие меры, как аутентификация и авторизация пользователей, шифрование данных, межсетевые экраны, системы обнаружения вторжений и т.д. Логическая защита данных позволяет обеспечить целостность, конфиденциальность и доступность информации.

Основными принципами работы средств защиты данных являются аутентификация и авторизация. Аутентификация представляет собой процесс проверки подлинности пользователя или устройства при попытке доступа к данным или системе. Она позволяет удостовериться, что идентифицирующая информация, такая как логин и пароль, принадлежит конкретному пользователю или устройству. Авторизация определяет разрешения и ограничения, связанные с доступом пользователя или устройства к определенным данным или функциям системы.

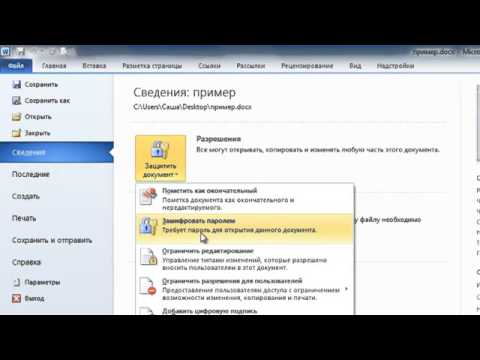

Шифрование данных – это процесс преобразования информации в непонятный для посторонних вид и предоставление ключа для расшифровки. Оно позволяет обеспечить конфиденциальность данных путем их зашифрования при передаче или хранении. Шифрование данных использует различные алгоритмы и ключи для обеспечения безопасности информации.

Физическая защита данных:

Основные принципы физической защиты данных включают:

1. Ограничение физического доступа: Важно обеспечить контролируемый доступ к помещениям, где размещаются серверы и другие устройства хранения данных. Это может быть обеспечено использованием электронных ключей, биометрической идентификации, видеонаблюдения, охранной сигнализации и других средств контроля доступа.

2. Защита от разрушения: Для защиты данных от угроз разрушения, таких как пожар, наводнение и стихийные бедствия, необходимо использовать специальные системы пожаротушения, датчики избыточной влажности, а также резервное копирование данных.

3. Защита от несанкционированной физической атаки: Для предотвращения физической кражи данных и хищения оборудования важно использовать специальные физические средства защиты, такие как сейфы, металлические решетки, препятствия, а также устанавливать системы тревоги и видеонаблюдения.

Физическая защита данных является неотъемлемой частью комплексной системы безопасности, которая также включает логическую защиту данных, аутентификацию и шифрование. Реализация эффективной физической защиты данных помогает предотвратить утечку и несанкционированное использование информации, обеспечивая надежность и конфиденциальность данных.

Логическая защита данных:

В рамках логической защиты данных могут применяться следующие методы:

- Ролевая модель доступа — определение различных ролей пользователей и предоставление им соответствующих прав доступа к данным.

- Механизмы аутентификации — проверка подлинности пользователей при доступе к системе и данным.

- Шифрование данных — преобразование информации в зашифрованный вид для предотвращения чтения или модификации данных третьими лицами.

- Фильтрация данных — контроль и блокировка нежелательных видов информации для предотвращения утечки конфиденциальных данных.

- Мониторинг и аудит — систематическое отслеживание доступа к данным и запись всех событий, связанных с их обработкой и использованием.

Логическая защита данных осуществляется с помощью специальных программ и аппаратных средств, таких как брэндмауэры, антивирусные программы, системы управления доступом и другие.

Целью логической защиты данных является предотвращение утечки и несанкционированного использования информации, а также обеспечение ее сохранности и неприкосновенности.

Видео:Как выбрать средство защиты от несанкционированного доступаСкачать

Принципы работы средств защиты данных

Средства защиты данных играют важную роль в обеспечении безопасности информации. Они основаны на нескольких принципах, которые позволяют эффективно защищать данные от несанкционированного доступа и использования. Рассмотрим основные принципы работы таких средств:

| Принцип | Описание |

|---|---|

| Конфиденциальность | Принцип обеспечивает сохранность информации путем ограничения доступа к ней только определенным пользователям или системам. Для этого применяются методы шифрования данных и установление контроля доступа. |

| Целостность | Принцип обеспечивает непрерывность, неприкосновенность и точность данных. Он предотвращает несанкционированное изменение, внесение ошибок или уничтожение информации. Для проверки целостности применяются хэш-функции и цифровые подписи. |

| Доступность | Принцип обеспечивает доступность данных только для авторизованных пользователей в нужное время и в нужном месте. Для реализации этого принципа используются методы аутентификации, авторизации и управления правами доступа. |

| Актуальность | Принцип гарантирует, что данные являются актуальными и соответствуют текущему состоянию информационной системы. Это достигается с помощью резервного копирования данных, обновления и синхронизации информации. |

| Отказоустойчивость | Принцип обеспечивает непрерывность функционирования средств защиты данных даже в случае возникновения сбоев, отказов или атак. Для этого применяются методы резервирования, репликации и мониторинга систем. |

При разработке и применении средств защиты данных необходимо учитывать все вышеперечисленные принципы и выбрать подходящие методы и технологии для обеспечения надежной защиты и безопасности информации.

Аутентификация и авторизация:

Основная цель аутентификации и авторизации — предотвратить несанкционированный доступ к данным или ресурсам. Для достижения этой цели используются различные методы и технологии, такие как пароли, биометрические данные, смарт-карты, двухфакторная аутентификация и т.д.

Пароль является одним из самых распространенных методов аутентификации. Пользователю предоставляется возможность создать уникальный пароль, который затем используется для подтверждения его личности при последующих попытках доступа к системе или данным.

Однако пароли могут быть скомпрометированы или угаданы злоумышленниками, поэтому многие организации вводят дополнительные методы аутентификации, такие как биометрические данные (отпечатки пальцев, лицо, сетчатка глаза) или использование смарт-карт.

Авторизация определяет, какие действия или ресурсы доступны аутентифицированным пользователям или устройствам. Это может включать ограничение доступа к определенным файлам, папкам или приложениям, а также указание определенных прав доступа (чтение, запись, исполнение) для каждого пользователя или группы пользователей.

Для реализации аутентификации и авторизации в системе могут быть использованы различные технологии, например, LDAP (Lightweight Directory Access Protocol), RADIUS (Remote Authentication Dial-In User Service), PKI (Public Key Infrastructure) и другие.

Важно отметить, что аутентификация и авторизация — это лишь некоторые из методов и принципов работы средств защиты данных. Для полной защиты данных важно использовать комплексный подход, включающий в себя не только аутентификацию и авторизацию, но и шифрование данных, физическую и логическую защиту, мониторинг и аудит доступа к данным и другие меры безопасности.

Шифрование данных:

Одним из основных принципов шифрования данных является использование ключа шифрования, который представляет собой некоторую уникальную последовательность символов или чисел. Ключ шифрования используется как параметр для алгоритма шифрования и дешифрования, и важно, чтобы он был достаточно длинным и сильным, чтобы предотвратить взлом.

Существует несколько методов шифрования данных, каждый из которых имеет свои особенности и уровень безопасности.

Одним из наиболее распространенных методов шифрования данных является симметричное шифрование, при котором один и тот же ключ используется как для зашифровки, так и для расшифровки данных. Примером такого метода является алгоритм AES (Advanced Encryption Standard).

Другим распространенным методом является асимметричное шифрование, при котором используется пара ключей — публичный и приватный. Публичный ключ используется для зашифровки данных, а приватный ключ — для их расшифровки. Примерами алгоритмов асимметричного шифрования являются RSA и ECC.

Кроме того, шифрование данных может применяться не только для защиты данных от несанкционированного доступа, но также и для обеспечения их конфиденциальности и целостности.

Важно отметить, что шифрование данных не является идеальным и абсолютно непроницаемым методом защиты. Однако, с использованием современных алгоритмов и правильной реализацией, шифрование данных может быть эффективным инструментом для обеспечения безопасности информации.

🎦 Видео

Способы и средства технической защиты конфиденциальной информации от утечки по техническим каналамСкачать

Защита информации от несанкционированного доступаСкачать

Средства защиты информации. СЗИ от НСД. (Киренков Никита)Скачать

Информационная безопасность. Основы информационной безопасности.Скачать

Защита сети компании с нуля за 20 минут - создаем систему безопасности для защиты бизнеса от угрозСкачать

Вебинар: "Защита от несанкционированного доступа в сеть и хищения данных"Скачать

Защита файлов от несанкционированного доступа.Скачать

Защита информации. Основы информационной безопасности.Скачать

УТЕЧКА ИНФОРМАЦИИ I ЛЕКЦИЯ от специалистов STT GROUPСкачать

Защита от несанкционированного доступа к информации. Применение Secret Net 7Скачать

Методы и средства технической ЗИСкачать

"Информационная безопасность.методы защиты информации "Скачать

Средства защиты информации | Лекция 14 | Информационная безопасность для каждогоСкачать

Методы защиты информации | Угрозы для личных данныхСкачать

Методы и средства защиты информации: коммерческой тайны и персональных данныхСкачать

Программно-аппаратные средстваСкачать