В наше время компьютеры и интернет являются неотъемлемой частью нашей жизни. Они помогают нам в работе, общении, развлечениях и многих других сферах. Однако, с ростом популярности и использования компьютеров и интернета, растет и количество вредоносных программ, которые могут нанести серьезный ущерб нашей системе, украсть личные данные или причинить другой ущерб.

Существует множество различных видов вредоносных программ, каждая из которых имеет свои особенности и возможности. Одним из самых распространенных видов вредоносных программ является вирус. Вирусы представляют собой программы, которые способны самостоятельно внедряться и распространяться в компьютерной системе, разрушая файлы и замедляя работу компьютера. Они могут быть причинены через загрузку небезопасного контента, почту или незащищенные файлы.

Еще одним распространенным видом вредоносной программы является троянский конь. Троянский конь представляет собой программу, которая маскируется под полезный или интересный файл, но на самом деле включает в себя вредоносный код. Когда троянский конь запускается, он может передавать злоумышленнику информацию о компьютере, устанавливать дополнительные программы или даже превращать компьютер в зомби.

Для защиты от вредоносных программ необходимо принимать ряд мер предосторожности. Во-первых, регулярно обновляйте вашу операционную систему и все установленные программы, так как обновления включают исправления уязвимостей, которые могут быть использованы хакерами. Во-вторых, используйте надежное антивирусное программное обеспечение и регулярно сканируйте систему. Кроме того, будьте внимательны при открытии вложений в электронной почте и при скачивании файлов из ненадежных источников.

Видео:Какие бывают виды сетевых атак?Скачать

Вредоносные программы и их виды

Существует несколько видов вредоносных программ, каждый из которых имеет свои особенности и способы действия. Ниже представлены наиболее распространенные виды вредоносных программ:

- Вирусные программы – это программы, способные копировать свой код и внедряться в другие исполняемые файлы или системные области. Они могут нанести значительный вред, уничтожая данные, замедляя работу системы или приводя к ее полному отказу.

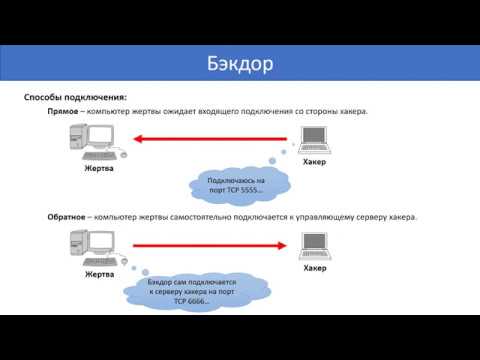

- Троянские программы – это программы, представляющие собой обычные приложения, но при этом скрытно выполняющие вредоносные действия. Троянские программы могут воровать личные данные, управлять компьютером удаленно или служить отправной точкой для других видов атак.

- Вирусы-макросы – это вирусы, которые распространяются через документы, содержащие макросы. Они активируются только при открытии такого документа и способны нанести вред, воспользовавшись уязвимостями программного обеспечения.

- Boot-вирусы – это вирусы, которые инфицируют секторы загрузочных дисков и дискет, что позволяет им запускаться при каждом запуске компьютера. Они могут нарушить работу операционной системы или даже полностью заблокировать доступ к данным.

- Вредоносные программы через сеть – это программы, которые используют различные уязвимости сетевых протоколов и служб для проникновения в систему или получения важной информации. К таким программам относятся сетевые черви, шпионское программное обеспечение и DDoS-атаки.

Изучение и понимание различных видов вредоносных программ позволяют пользователям эффективно защититься от внешних угроз. Регулярное обновление антивирусных программ, бережное отношение к приложениям и файлам из недоверенных источников, а также внимательность при работе в интернете – вот основные меры, позволяющие обезопасить свою компьютерную систему от вредоносных программ.

Видео:Классификация вредоносных программСкачать

Вирусные программы

Вирусные программы могут иметь различные цели, такие как украсть личную информацию, вредоносную атаку на компьютер или просто нарушить его работу. Они могут быть скрыты в файле архива, музыкальном или видеофайле, электронной почте или даже на сайте. Когда пользователь открывает инфицированный файл или запускает программу, вирус начинает свою работу.

Чтобы защититься от вирусных программ, необходимо принимать ряд мер предосторожности. Во-первых, регулярно обновлять антивирусное программное обеспечение, чтобы быть в курсе всех новых видов вирусов. Во-вторых, не открывать подозрительные файлы, особенно те, которые были получены из ненадежного источника. В-третьих, избегать посещения подозрительных веб-сайтов или нажатия на подозрительные ссылки. И, наконец, необходимо регулярно резервировать свои данные, чтобы в случае инфицирования компьютера можно было восстановить их.

| Примеры вирусных программ | Описание |

|---|---|

| ILOVEYOU | Этот вирус, распространяющийся через электронную почту, вызывал большие проблемы в 2000 году. Он удалял файлы и отправлял себя другим пользователям. |

| WannaCry | Этот вирус заблокировал компьютеры по всему миру в 2017 году, требуя выкуп за разблокировку данных. Он распространялся через уязвимость в операционной системе Windows. |

| Conficker | Этот вирус был обнаружен в 2008 году и заражал компьютеры, использующие операционные системы Windows. Он создавал ботнет, который мог быть использован для кибератак. |

Учитывая постоянное развитие вирусных программ, важно быть всегда на шаг впереди и принимать соответствующие меры предосторожности для защиты своего компьютера.

Троянские программы

Троянские программы могут выполнять множество различных функций в зависимости от своих целей. Некоторые трояны предназначены для кражи конфиденциальной информации, такой как пароли или банковские данные. Другие трояны могут использоваться для удаленного управления зараженным компьютером или его использования в качестве части ботнета.

Чтобы защититься от троянских программ, важно быть осторожным при скачивании и установке файлов из Интернета, особенно если они приходят из ненадежных или подозрительных источников. Также необходимо устанавливать и регулярно обновлять хорошо известные антивирусные программы, которые могут обнаруживать и блокировать вредоносные программы, в том числе трояны.

Заражение троянской программой может привести к серьезным последствиям, включая утечку личной информации, финансовые потери и нарушение частной жизни. Именно поэтому важно быть бдительными и принимать меры предосторожности при работе с компьютером и Интернетом.

Вирусы-макросы

Вирусы-макросы могут активироваться автоматически при открытии зараженного документа или при выполнении определенных действий пользователем. Они могут вызвать различные негативные последствия, включая блокировку или изменение данных, уничтожение файлов или даже получение удаленного контроля над зараженным компьютером.

Чтобы защитить свой компьютер от вирусов-макросов, необходимо применять следующие меры предосторожности:

1. Обновлять программы Microsoft Office

Регулярно устанавливайте все доступные обновления для программ Microsoft Office. Разработчики постоянно исправляют уязвимости, которые могут использоваться вирусами-макросами.

2. Включить макросы только при необходимости

В настройках программы Microsoft Office отключите автоматическое выполнение макросов при открытии документов. Открывайте макросы только в надежных и проверенных источниках.

3. Будьте осторожны с получением и открытием вложений

Не открывайте вложения или документы, полученные от незнакомых отправителей или с подозрительным содержимым. Вирусы-макросы могут быть скрыты в таких файловых приложениях.

4. Установить антивирусное программное обеспечение

Установите надежное антивирусное программное обеспечение и регулярно обновляйте его базы данных. Оно поможет обнаружить и предотвратить заражение компьютера вирусами-макросами и другими вредоносными программами.

Соблюдая эти меры предосторожности, пользователи смогут защитить свои компьютеры от вирусов-макросов и минимизировать риск потери данных или других проблем, связанных с вредоносными программами.

Заголовок и текст статьи по пункту №6:

Boot-вирусы

Если компьютер заражен boot-вирусом, он может столкнуться с различными проблемами. Например, вирус может изменить или удалить загрузочную информацию, блокируя процесс загрузки операционной системы. Это может привести к невозможности запуска компьютера или возникновению серьезных ошибок в работе операционной системы.

Boot-вирусы были разработаны для обхода антивирусных программ и механизмов защиты коммерческих операционных систем. Они могут скрываться в неиспользуемом пространстве диска или исполняться до начала процесса загрузки операционной системы, что делает их обнаружение трудной задачей.

Защита от boot-вирусов требует использования антивирусных программ, которые способны обнаруживать и уничтожать эти вирусы. Кроме того, рекомендуется установить механизмы защиты загрузки, такие как BIOS-пароль или ограничение доступа к определенным функциям загрузочного процесса.

| Преимущества boot-вирусов | Недостатки boot-вирусов |

|---|---|

| 1. Высокая надежность заражения компьютера. | 1. Необходимость специальных программ для удаления. |

| 2. Возможность заражения при отсутствии активной операционной системы. | 2. Могут вызывать серьезные проблемы при работе компьютера. |

| 3. Способность скрываться от антивирусного ПО. | 3. Могут быть сложно обнаружены и удалены. |

Boot-вирусы являются одним из наиболее опасных и разрушительных видов вредоносных программ. Их обнаружение и удаление требует особых навыков и подходов, поэтому важно принимать все меры предосторожности и использовать надежные антивирусные программы для защиты своего компьютера.

Видео:Что такое вредоносное ПО?Скачать

Вредоносные программы через сеть

В наши дни, когда интернет стал неотъемлемой частью нашей жизни, вредоносные программы через сеть стали одним из наиболее распространенных и опасных видов киберугроз. Такие программы способны передвигаться по компьютерным сетям и успевают заразить значительное количество компьютеров всего за несколько минут. Они проникают в систему через различные способы, включая почту, социальные сети, веб-сайты и множество других.

Различные виды вредоносных программ также могут использовать сети для распространения и передачи информации. Например, черви – это вирусы, которые способны самостоятельно передвигаться по сети и распространяться на другие компьютеры без участия пользователя. Они могут замедлить работу сети и вызвать неприятности во многих организациях, включая правительственные и коммерческие учреждения.

Вредоносные программы через сеть также могут использовать различные методы, чтобы скрыться от обнаружения и передвигаться незаметно по сети. Они могут использовать общедоступные порты, маскироваться под другие программы или использовать шифрование, чтобы обмануть антивирусные программы и брандмауэры. Более того, они могут перехватывать и копировать конфиденциальные данные, такие как логины и пароли, банковская информация и другие важные сведения.

Для защиты от вредоносных программ через сеть следует применять несколько основных мер предосторожности. Прежде всего, регулярно обновляйте свои операционные системы и программное обеспечение, так как разработчики постоянно исправляют уязвимости и выпускают обновления, предотвращающие возможность атак. Также следует устанавливать и регулярно обновлять антивирусные программы, которые обнаруживают и блокируют вредоносные программы. Кроме того, не следует открывать подозрительные ссылки или вложения в электронных письмах, а также быть внимательными при посещении незнакомых или ненадежных веб-сайтов.

Черви

В основе работы червей лежит механизм автоматического копирования и передачи себя на другие компьютерные системы через сеть или различные съемные носители. Таким образом, инфекция червями может происходить в автоматическом режиме и за считанные минуты распространиться на тысячи устройств.

Черви могут вызывать различные проблемы, включая сбои в работе компьютера, потерю данных, перегрузку сети и другие негативные последствия. Они могут использоваться злоумышленниками для незаконного доступа к компьютерам, воровства личной информации и проведения кибератак.

Для защиты от червей рекомендуется:

| 1. | Устанавливать все обновления операционной системы и приложений, так как многие черви используют уязвимости для распространения. |

| 2. | Использовать антивирусное программное обеспечение с актуальными базами данных вредоносных программ. |

| 3. | Осуществлять резервное копирование данных для предотвращения их потери при атаке червями. |

| 4. | Не открывать подозрительные вложения в письмах или скачивать файлы из ненадежных источников. |

| 5. | Обучать пользователей основам безопасного поведения в сети, чтобы они не становились жертвами социальной инженерии и не случайно не распространяли червей. |

Помните, что черви – это серьезная угроза для ваших компьютерных систем. Соблюдение базовых мер безопасности и правил сетевого поведения поможет минимизировать риск заражения червями и защитить ваши данные и личную информацию.

📹 Видео

Компьютерные вирусы и антивирусные программы.Скачать

Все виды компьютерных ВИРУСОВ, САМЫЙ полный СПИСОК!Скачать

Вирусы: виды, устройство и способы заражения клеткиСкачать

ТОП 10 КОМПЬЮТЕРНЫХ ВИРУСОВ ☢️Скачать

HTTP или HTTPS – как работает и в чем разница?Скачать

Средство удаления вредоносных программ Windows о котором вы не знали!!!Скачать

ВИРУСЫ И ВРЕДОНОСНЫЕ ПРОГРАММЫ | Информационная безопасностьСкачать

Встроенное средство Windows для удаления вредоносных программСкачать

ОСНОВНЫЕ ВИДЫ ОПАСНЕЙШИХ КОМПЬЮТЕРНЫХ ВИРУСОВ | ИСТОРИЯ КОМПЬЮТОРНЫХ ВИРУСОВСкачать

Тотальное УНИЧТОЖЕНИЕ ВИРУСОВ на ВАШЕМ ПКСкачать

Компьютерные вирусы и антивирусные программыСкачать

Лучшие средства удаления вредоносных программСкачать

Вирус и бактерия. В чём же разница?Скачать

Особенности строения ВИРУСОВСкачать

КАК УДАЛИТЬ ВСЕ ВИРУСЫ С КОМПЬЮТЕРА? 100 РАБОЧИЙ МЕТОД!Скачать

OWASP TOP-10 | 2021 | Обзор классификации векторов атак и уязвимостей Web-приложений.Скачать