Троянские программы — один из наиболее опасных типов вредоносных программ, которые могут нанести серьезный вред компьютерной системе. Они получили свое название по аналогии с древнегреческой легендой о троянском коне — хитроумной стратегии, которую использовали греки для захвата города Трои. Троянские программы приходят в обманчивой оболочке полезной или незаметной программы, но на самом деле выполняют вредоносные функции.

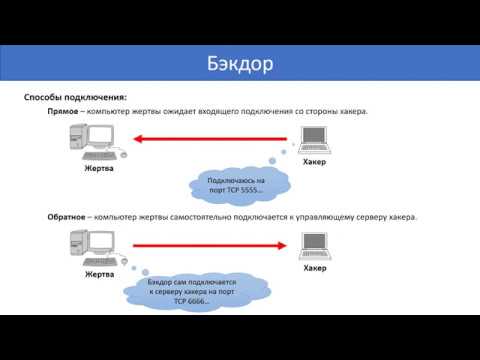

Троянские программы могут иметь разнообразные функции, зависящие от целей и намерений злоумышленников. Они могут использоваться для воровства личных данных, кредитных карт, паролей и другой конфиденциальной информации. Кроме того, троянские программы могут служить для удаленного управления зараженным компьютером, посылать спам, распространять другие вирусы и многое другое.

Вредоносные программы могут быть разработаны с целью задержания и скрытного сбора информации на компьютере пользователя, а также вредить работе аппаратного обеспечения и операционной системы. Они могут устанавливаться без ведома пользователя и работать в фоновом режиме, чтобы оставаться незамеченными. Троянские программы различаются в своей сложности и способности обходить защитные механизмы, поэтому важно иметь современное антивирусное программное обеспечение для их обнаружения и удаления.

- Какие функции выполняют вредоносные программы, кроме троянских

- Раздел 1: Вредоносные программы, осуществляющие шпионские функции

- Подраздел 1.1: Кейлоггеры, собирающие пароли и данные

- Раздел 1.2: Ретро-вирусы, позволяющие прошлым программам получить доступ к информации

- Вредоносные программы, осуществляющие рекламные функции

- Подраздел 2.2: Адвотары, показывающие рекламу в других приложениях

- Раздел 3: Вредоносные программы, осуществляющие сбор информации

- 📽️ Видео

Видео:КАК УДАЛИТЬ ТРОЯН? 100 СПОСОБ УДАЛИТЬ ТРОЯН! LOARIS TROJAN REMOVER | Помощь в ПКСкачать

Какие функции выполняют вредоносные программы, кроме троянских

Вредоносные программы могут выполнять широкий спектр функций, не ограничиваясь только троянскими возможностями. Они могут быть задуманы и разработаны для выполнения различных задач, включая:

1. Шпионские функции: Некоторые вредоносные программы специализируются на сборе информации о пользователе и его действиях. Они могут записывать нажатия клавиш (кейлоггеры), собирать пароли, получать доступ к личной переписке и другим конфиденциальным данным. Это может приводить к краже личных и финансовых данных, а также к нарушению пользовательской конфиденциальности.

3. Сбор информации: Некоторые вредоносные программы занимаются активным сбором информации о пользователе и его системе. Они могут получать доступ к важным системным файлам, записывать данные о просмотренных сайтах, собирать информацию о установленных приложениях и операционной системе. Полученные данные могут быть использованы для создания дополнительных атак или продажи третьим лицам.

Вредоносные программы, выполняющие эти и другие функции, представляют угрозу как для индивидуальных пользователей, так и для организаций. Поэтому необходимо принимать меры для защиты своих устройств и данных, включая установку антивирусного программного обеспечения, регулярное обновление операционной системы и осторожность при работе в сети.

Видео:100 удаление любого вируса: трояна, руткита, вымогателя, шпионской программы ☣️🛡️💻Скачать

Раздел 1: Вредоносные программы, осуществляющие шпионские функции

Вредоносные программы, осуществляющие шпионские функции, представляют собой серьезную угрозу для безопасности пользователей компьютера. Они разработаны для того, чтобы незаметно проникнуть в систему и собирать информацию о действиях пользователя, а также передавать ее злоумышленникам.

Шпионские вредоносные программы могут быть различных типов и выполнять разные задачи. Одним из самых распространенных видов являются кейлоггеры. Они записывают все нажатия клавиш на клавиатуре и передают полученную информацию злоумышленникам. Таким образом, они могут получить доступ к паролям, логинам, номерам кредитных карт и другой конфиденциальной информации.

Еще одним типом вредоносных программ, осуществляющих шпионские функции, являются ретро-вирусы. Они позволяют прошлым программам получить доступ к информации, к которой они ранее не имели доступа. Это может быть полезным для взлома системы или получения доступа к файлам, которые ранее были защищены.

В целом, шпионские вредоносные программы могут вызвать серьезные последствия для пользователей. Они могут украсть личные данные, нарушить права пользователей и нанести ущерб компьютерной системе. Поэтому очень важно принимать меры для защиты от таких программ, такие как использование антивирусного программного обеспечения и обновление операционной системы.

Подраздел 1.1: Кейлоггеры, собирающие пароли и данные

Главной функцией кейлоггеров является сбор паролей и других конфиденциальных данных пользователей. Они могут собирать информацию о входе в систему, номерах кредитных карт, логинах и паролях от различных аккаунтов.

Собранные данные могут затем быть использованы злоумышленниками для получения несанкционированного доступа к аккаунтам пользователей, включая банковские аккаунты и электронные платежные системы. Кейлоггеры могут также применяться для шантажа и кражи личной информации.

| Применение кейлоггеров | Описание |

|---|---|

| Шпионаж за пользователями | Кейлоггеры могут использоваться для отслеживания активностей пользователей и получения информации о том, как они используют компьютер. |

| Сбор конфиденциальных данных | Кейлоггеры могут собирать логины, пароли, номера кредитных карт и другую конфиденциальную информацию. |

| Кража личной информации | С помощью кейлоггеров злоумышленники могут получить доступ к личной информации пользователей и использовать ее для своих коварных целей. |

Для защиты от кейлоггеров рекомендуется регулярно обновлять антивирусное программное обеспечение, не скачивать файлы или программы с ненадежных и неизвестных источников, а также быть внимательным при вводе личной информации.

Кейлоггеры являются серьезной угрозой для безопасности компьютера и личных данных пользователей. Поэтому важно быть бдительным и применять соответствующие меры предосторожности для защиты от этого типа вредоносных программ.

Раздел 1.2: Ретро-вирусы, позволяющие прошлым программам получить доступ к информации

Они работают путем интеграции в операционную систему и связываются с уже установленными программами. Как правило, ретро-вирусы маскируются под нормальные программы или файлы, чтобы уклоняться от обнаружения.

Как только инфицированная программа активируется, ретро-вирус начинает свою работу. Он может перехватывать и копировать данные, записывать нажатия клавиш или даже перехватывать информацию, передаваемую через сеть.

Ретро-вирусы могут быть использованы для осуществления шпионских операций, кражи персональной информации, паролей, банковских данных и других конфиденциальных данных. Они представляют серьезную угрозу для личной безопасности и конфиденциальности.

Поэтому очень важно быть внимательным при загрузке программ и файлов из ненадежных источников, обновлять антивирусное программное обеспечение и регулярно сканировать свои устройства на наличие вредоносных программ, в том числе и ретро-вирусов.

Видео:Что такое ТРОЯН?Скачать

Вредоносные программы, осуществляющие рекламные функции

Адвары

Адвотары

Вредоносные программы, осуществляющие рекламные функции, создаются с целью получить прибыль за счет показа рекламы пользователю. Они могут причинить неприятные неудобства, мешая работе или снижая производительность компьютера. Поэтому важно быть внимательным при установке нового программного обеспечения и следить за подозрительной активностью на своем устройстве.

Адвары часто поставляются в комплекте с другими программами, такими как бесплатное программное обеспечение или даже легитимные приложения. В результате, пользователь может случайно согласиться на установку адвара вместе с желаемым приложением.

Когда адвар установлен, он может начать отслеживать действия пользователя в Интернете, собирать информацию о его привычках, предпочтениях, истории посещенных сайтов и других персональных данных. Эти данные затем могут быть использованы для настройки и персонализации рекламы, которая будет показываться пользователю.

Все это приводит к неудобствам и нарушает работу и безопасность браузера. Кроме того, некоторые адвары могут быть связаны с более серьезными угрозами, такими как вредоносные программы или вирусы, которые могут нанести дополнительный вред системе.

Чтобы защитить себя от адваров, рекомендуется быть осторожным при установке нового программного обеспечения, особенно бесплатных приложений. Внимательно читайте условия установки и отказывайтесь от установки дополнительных программ и расширений, если вы не уверены в их надежности.

Также стоит использовать надежное антивирусное программное обеспечение, которое может обнаруживать и блокировать угрозы в реальном времени. Регулярное обновление программ и операционной системы также поможет обезопасить вашу систему от адваров и других вредоносных программ.

Подраздел 2.2: Адвотары, показывающие рекламу в других приложениях

Когда адвотары заражают компьютер, они анализируют установленные приложения и определяют, в каких из них они могут показывать рекламу. Затем они изменяют код или внедряют свой рекламный контент в эти приложения, чтобы показывать рекламу пользователям.

Адвотары могут показывать различные типы рекламы, включая баннеры, всплывающие окна, встроенные видеоролики и другие форматы. Они также могут отслеживать поведение пользователя и собирать информацию о его предпочтениях для более точного показа рекламы.

Одной из наиболее распространенных и назойливых форм адвотаров являются так называемые «оберточные» программы. Они показывают рекламу, оборачивая содержимое других приложений в окна с рекламным контентом. Это может быть очень раздражающим для пользователей, так как реклама может мешать нормальной работе с приложениями.

Адвотары могут также создавать несколько копий себя, чтобы повысить свою эффективность и стойкость к удалению. Они могут использовать различные методы распространения, включая приложения-трещины или поддельные программы с рекламными модулями.

Пользователи должны быть осторожны при установке приложений с неизвестных источников, чтобы избежать заражения адвотарами. Также рекомендуется использовать антивирусное программное обеспечение, которое может обнаруживать и удалять вредоносные программы, включая адвотары.

Видео:Что такое вредоносное ПО?Скачать

Раздел 3: Вредоносные программы, осуществляющие сбор информации

Вредоносные программы, осуществляющие сбор информации, представляют серьезную угрозу для конфиденциальности и безопасности пользователей. Они разработаны для того, чтобы скрытно собирать различные данные с зараженных устройств и передавать их злоумышленнику.

Такие вредоносные программы могут собирать такую информацию, как:

- Логины и пароли от учетных записей веб-сервисов.

- Банковские данные и информацию о платежных системах.

- Персональные данные, включая фамилию, имя, адрес, номера телефонов и адресов электронной почты.

Собранная информация может быть использована злоумышленниками для совершения преступлений, таких как кража денег с банковских счетов, мошенничество с кредитными картами или угон цифровой идентичности.

Вредоносные программы, осуществляющие сбор информации, могут быть распространены различными способами, включая вредоносные вложения электронной почты, поддельные веб-страницы или даже через зараженные USB-накопители.

Для защиты от таких вредоносных программ рекомендуется использовать надежное антивирусное программное обеспечение, регулярно обновлять операционную систему и все установленные программы, не открывать подозрительные письма и ссылки, а также не загружать и не устанавливать программы из ненадежных источников.

📽️ Видео

ВИРУСЫ И ВРЕДОНОСНЫЕ ПРОГРАММЫ | Информационная безопасностьСкачать

Удали Эти Программы ПРЯМО СЕЙЧАС! Улучшение Windows 10/11. Программы для прокачки и оптимизации ПКСкачать

Что такое Trojan и как от них защищатьсяСкачать

ЧТО ТАКОЕ ТРОЯНСКИЕ ПРОГРАММЫ И КАК ОНИ РАБОТАЮТ?Скачать

ЭТОТ ВИРУС УБЬЁТ ТВОЙ КОМПЬЮТЕР!Скачать

Тотальное УНИЧТОЖЕНИЕ ВИРУСОВ на ВАШЕМ ПКСкачать

Что такое троянская программа? | IT InsightСкачать

Классификация вредоносных программСкачать

Компьютерные вирусы и антивирусные программы.Скачать

Как УДАЛИТЬ ВИРУС с Android смартфона навсегда 100/Вирусы на Андроид Телефоне УДАЛИТЬ с телефона!Скачать

КАК Я СОЗДАЛ ОПАСНЕЙШИЙ ВИРУС И ЗАРАБОТАЛ НА ЭТОМ!Скачать

Все виды компьютерных ВИРУСОВ, САМЫЙ полный СПИСОК!Скачать

Люди, Пишущие ВИРУСЫ, Почему Вы Это Делаете?Скачать

Удаление вируса с Андроида: удаляем троян с телефона без рутаСкачать

САМОЕ СТРАШНОЕ ПРИЛОЖЕНИЕ В ТЕЛЕФОНЕ!! Как найти и что нужно сделатьСкачать

КАК ПРОВЕРИТЬ ВИНДОВС НА ВИРУСЫ?Скачать