Защита информации является одним из самых актуальных и важных вопросов на сегодняшний день. В современном мире информация является одним из наиболее ценных активов и в своем целостном виде требует надежной защиты.

Ключевые свойства защиты информации обеспечивают сохранность и конфиденциальность данных. В первую очередь, это доступность, которая гарантирует возможность получения информации только тем пользователям, которым это разрешено. Кроме того, одним из важных свойств является целостность – сохранение данных в их первоначальном состоянии без искажений и повреждений.

Еще одним неотъемлемым свойством защиты информации является конфиденциальность. Она обеспечивает защиту информации от несанкционированного доступа и обеспечивает только авторизованным пользователям доступ к защищенным данным. Конфиденциальность является важнейшим аспектом защиты личных данных и коммерческой информации.

Защищенность информации предполагает предотвращение ее несанкционированного изменения, копирования или уничтожения. Для достижения высокого уровня защиты данного атрибута необходимы такие меры, как шифрование данных, многофакторная аутентификация и аудит безопасности.

- Защита информации: важные аспекты

- Конфиденциальность данных: обязательное требование

- Шифрование данных: первостепенная задача

- Физическая безопасность: защита от несанкционированного доступа

- Управление доступом: контроль и авторизация

- Целостность информации: сохранение оригинальности

- Интегритет данных: обеспечение целостности информации

- 💡 Видео

Видео:Информационная безопасность. Основы информационной безопасности.Скачать

Защита информации: важные аспекты

Главная цель защиты информации – обеспечение конфиденциальности, целостности и доступности данных. Это требует реализации нескольких важных аспектов.

Конфиденциальность данных – это обязательный аспект в защите информации. Исключительно авторизованным лицам должен быть предоставлен доступ к чувствительным данным. Чтобы достичь конфиденциальности, необходимо использование средств шифрования и управления доступом.

Шифрование данных – основная задача в защите информации. Криптографический алгоритм преобразует информацию в непонятный для постороннего пользователя вид. Это позволяет предотвратить утечку и манипуляцию с данными.

Физическая безопасность также является важным аспектом, который гарантирует защиту информации от несанкционированного доступа. Физические меры безопасности, такие как контроль доступа к помещениям, видеонаблюдение и охранная система, помогают предотвратить физическое проникновение к критическим ресурсам.

Управление доступом – это контроль и авторизация доступа к информации. Только уполномоченные пользователи должны иметь возможность получать доступ к определенным данным или функциям системы. Управление доступом позволяет сократить риски несанкционированного доступа и изменения данных.

Целостность информации – это сохранение оригинальности данных. Любые изменения, внесенные в информацию, должны быть отслеживаемыми и подтверждаемыми для обеспечения целостности данных. Контрольные суммы и цифровые подписи являются средствами обеспечения целостности информации.

Обращение внимания на важные аспекты защиты информации гарантирует бесперебойное функционирование и сохранность данных. Необходимо принимать меры по защите информации и постоянно обновлять меры безопасности для адаптации к быстро меняющейся среде.

Видео:Защита информации | ЛЕКЦИЯ от специалистов STT GROUP (Терминология)Скачать

Конфиденциальность данных: обязательное требование

Сегодня, в условиях цифрового мира, обеспечение конфиденциальности данных является особенно актуальным. Все больше информации хранится и передается в электронном виде, что повышает риск несанкционированного доступа и утечки информации.

Одной из основных проблем, которую необходимо решить для обеспечения конфиденциальности данных, является защита от несанкционированного доступа. Для этого могут применяться различные технические и организационные меры, такие как пароли, шифрование, аутентификация пользователей и другие.

Однако, конфиденциальность данных не сводится только к защите от внешних угроз и несанкционированного доступа. Она также включает в себя внутренние меры, направленные на предотвращение утечки информации внутри организации. Для этого может применяться ограничение прав доступа, контроль использования информации, мониторинг и аудит безопасности.

Обеспечение конфиденциальности данных является обязательным требованием для всех организаций и лиц, которые работают с конфиденциальной информацией, например, медицинские учреждения, банки, правительственные органы и другие. Нарушение конфиденциальности данных может привести к серьезным последствиям, таким как утечка коммерческой тайны, ущерб репутации, юридические проблемы и даже крах бизнеса.

В целом, обеспечение конфиденциальности данных – это сложный и многогранный процесс, который требует комплексного подхода. Он включает в себя не только технические решения, но и обучение персонала, разработку политик и процедур, а также постоянный мониторинг и анализ уровня защищенности информации.

Шифрование данных: первостепенная задача

Шифрование данных представляет собой процесс преобразования информации в формат, который может быть прочитан и понятен только авторизованным пользователям. Это делается с помощью использования специальных алгоритмов, которые преобразуют исходные данные в непонятный для посторонних символьный или числовой вид.

Основная цель шифрования данных — обеспечить конфиденциальность и защиту информации от несанкционированного доступа. Даже если злоумышленник сможет получить доступ к зашифрованным данным, он не сможет прочитать их без специального ключа, который неизвестен ему.

Применение шифрования данных важно во многих сферах, особенно в банковской, медицинской и правительственной сфере, где есть острое требование к сохранности конфиденциальной информации.

Существует множество методов и алгоритмов шифрования данных. Некоторые из них включают симметричное шифрование (когда один и тот же ключ используется для шифрования и расшифровки данных), асимметричное шифрование (где открытый ключ используется для шифрования данных, а закрытый ключ — для их расшифровки) и хэширование (преобразование данных в непрерывную строку фиксированной длины).

Шифрование данных является неотъемлемой частью общей стратегии защиты информации. Оно помогает предотвратить утечку конфиденциальных данных, защитить их от изменений и несанкционированного использования. Поэтому внедрение эффективных методов шифрования данных является первостепенной задачей для обеспечения безопасности информации.

Физическая безопасность: защита от несанкционированного доступа

В рамках физической безопасности применяются различные меры и технические средства, чтобы предотвратить физический доступ к информации. Это включает физические барьеры, такие как замки, двери с кодовым доступом и системы видеонаблюдения.

Цель физической безопасности заключается в защите физических объектов, таких как серверные помещения, хранилища данных, коммуникационное оборудование и другие ресурсы, в которых содержится критическая информация.

Одним из ключевых аспектов физической безопасности является контроль доступа. Это означает, что только уполномоченные сотрудники должны иметь доступ к помещениям, где хранится информация. Это достигается путем использования различных технологий доступа, таких как бейджи, биометрические сканеры и системы контроля доступа.

Кроме того, физическая безопасность включает в себя защиту от физических угроз, таких как кража, вандализм и разрушение оборудования. Для этого используются системы видеонаблюдения, сигнализации и физические барьеры.

Неотъемлемой частью физической безопасности является планирование и организация сети, чтобы обеспечить достаточную физическую защиту. Это включает размещение оборудования в безопасных помещениях, резервирование и регулярный контроль доступа.

Физическая безопасность играет важную роль в обеспечении безопасности информации и защите от несанкционированного доступа. Применение соответствующих мер и технических средств в этой области помогает предотвратить утечку и несанкционированное использование ценной информации.

Управление доступом: контроль и авторизация

Контроль доступа осуществляется путем установления правил и политик, которые определяют, кто и каким образом может получить доступ к информации. Эти правила могут быть основаны на ролях пользователей, их уровне доступа или других параметрах.

Авторизация, с другой стороны, — это процесс проверки подлинности пользователя перед предоставлением доступа к информации. Он гарантирует, что только правильно идентифицированные пользователи получают доступ к системе.

Важно отметить, что управление доступом должно быть гибким и масштабируемым, чтобы администраторы могли легко настраивать права доступа для различных пользователей или групп пользователей. Они должны иметь возможность устанавливать ограничения на чтение, запись, изменение или удаление информации в соответствии с требованиями безопасности.

Дополнительной мерой безопасности может быть использование двухфакторной авторизации, которая требует от пользователя предоставить два отдельных фактора идентификации, например, пароль и одноразовый код, отправленный на мобильный телефон.

Управление доступом также включает в себя мониторинг и журналирование действий пользователей, чтобы можно было отслеживать и анализировать любые подозрительные или вредоносные действия.

| Преимущества управления доступом: |

|---|

| 1. Повышение безопасности информации путем ограничения доступа. |

| 2. Улучшение контроля и отслеживания действий пользователей. |

| 3. Увеличение эффективности и производительности за счет предоставления правильного уровня доступа. |

| 4. Предотвращение несанкционированного доступа или утечек информации. |

| 5. Соблюдение требований по защите персональных данных и конфиденциальности. |

В целом, управление доступом является неотъемлемой частью комплексного подхода к обеспечению безопасности информации и играет важную роль в защите данных от несанкционированного доступа или потери.

Видео:Защита информации. Основы информационной безопасности.Скачать

Целостность информации: сохранение оригинальности

Для обеспечения целостности данных используются различные методы и механизмы. Один из них — использование хэш-функций. Хэш-функция вычисляет уникальное значение (хэш-код) для каждого блока данных. Если блок данных изменяется, то хэш-код также изменяется, что позволяет обнаружить нарушение целостности.

Другой метод, который применяется для обеспечения целостности, это использование цифровых подписей. Цифровая подпись – это математический алгоритм, который позволяет проверить авторство и целостность данных. Подпись создается на основе закрытого ключа и включается в документ. При проверке цифровой подписи с помощью открытого ключа можно удостовериться в оригинальности данных.

Помимо хэш-функций и цифровых подписей, существуют и другие методы обеспечения целостности, такие как контрольные суммы и резервное копирование данных. Все они направлены на обнаружение и предотвращение изменений в данных, что является основой для достижения сохранения оригинальности информации.

Однако, для полной гарантии целостности информации необходимо применять несколько методов одновременно. Комбинирование различных технологий и подходов позволяет создать более надежную систему защиты данных и предотвратить случайные или преднамеренные нарушения целостности.

Интегритет данных: обеспечение целостности информации

Одним из основных способов обеспечения целостности данных является использование хэш-функций. Хэш-функция преобразует входные данные в набор битов фиксированной длины, которая называется хэш-значением. Это позволяет проверить целостность данных, так как любое изменение в исходных данных приведет к изменению хэш-значения.

Для обеспечения целостности информации также широко применяются цифровые подписи. Цифровая подпись является электронным аналогом обычной подписи и позволяет проверить авторство и целостность документа. При создании цифровой подписи используется шифрование данных с использованием закрытого ключа, а при проверке подписи — открытого ключа.

Другим методом обеспечения целостности данных является контрольная сумма. Контрольная сумма представляет собой число или набор символов, который вычисляется на основе данных и сохраняется вместе с ними. При получении данных, контрольная сумма вычисляется снова и сравнивается с оригинальным значением. Если они не совпадают, это означает, что данные были изменены.

Также важным аспектом обеспечения целостности информации является резервное копирование данных. Регулярное создание резервных копий позволяет восстановить данные в случае их повреждения или уничтожения. Резервное копирование должно осуществляться на надежных носителях информации и в безопасном месте.

| Метод | Описание |

|---|---|

| Хэш-функции | Преобразование данных в хэш-значение для проверки их целостности |

| Цифровые подписи | Шифрование данных для проверки авторства и целостности |

| Контрольные суммы | Вычисление числа или символов на основе данных для контроля целостности |

| Резервное копирование данных | Создание копий данных для их восстановления в случае повреждения |

Обеспечение целостности данных является неотъемлемой частью общей системы защиты информации. Только при условии сохранения оригинальности и неизменности данных можно гарантировать их достоверность и надежность.

💡 Видео

Защита информации / Белые хакеры и политики безопасности / Всё о кибербезопасностиСкачать

Защита информации / Осмотр помещенияСкачать

Государственная тайна. Душнейшая лекция. Информационная безопасность с нуля.Скачать

ЗАЩИТА ИНФОРМАЦИИСкачать

Информационная безопасность с нуля. Основы кибербезопасностиСкачать

Специалист по информационной безопасности — кто это и как им стать | GeekBrainsСкачать

Защита информации от утечки по техническим каналамСкачать

Законодательные требования РФ по информационной безопасности 2023 | Алексей ЛукацкийСкачать

Система защиты информации и обеспечение информационной безопасности компании.Как заблуждается бизнесСкачать

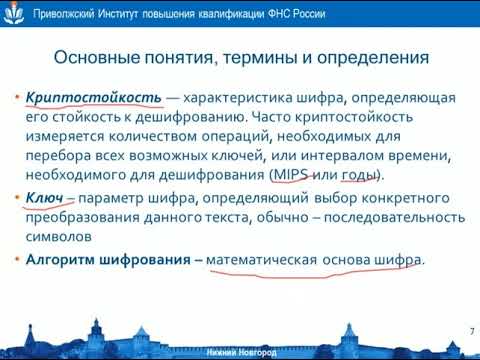

Средства криптографической защиты информации. Основные функции. Схемы применения (Стрыгина Ксения)Скачать

Техническая защита информацииСкачать

Защита информации. Введение в курс "Защита информации"Скачать

Физическая защита объекта информатизацииСкачать

Основные понятия, термины и определения криптографической защиты информации.Скачать